03

Welche Formen von Cybercrime gibt es?

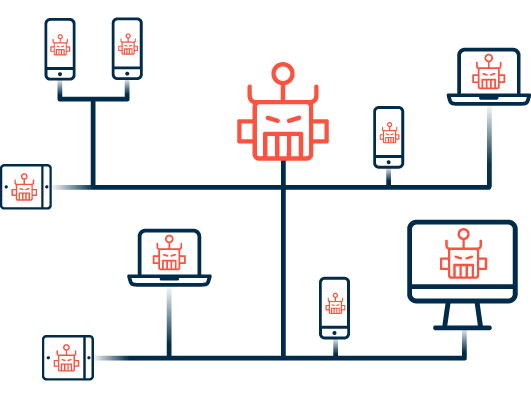

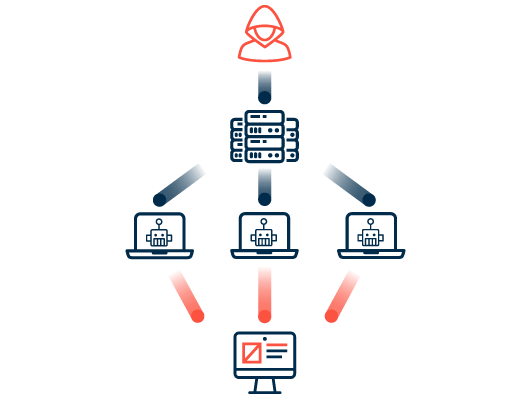

Generell wird bei der Internetkriminalität zwischen Straftaten unterschieden, die gänzlich im digitalen Bereich durchgeführt werden, und Vergehen, bei denen das Netz als Hilfsmittel dient. Während etwa eine DDoS-Attacke darauf abzielt, die Verfügbarkeit von Webdiensten einzuschränken und sich somit vollständig im Cyberraum abspielt, erfolgt der Handel von verbotenen oder gestohlenen Gütern sehr wohl auch ganz analog – hier wird lediglich die Abwicklung des Geschäfts auf virtuellen Plattformen im Darknet getätigt.

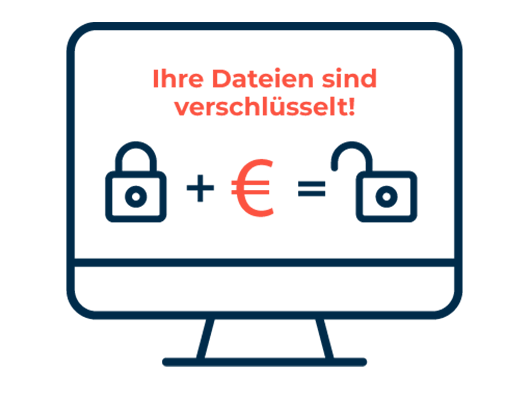

Zu den gängigen Angriffspraktiken von Cyberkriminellen zählen:

04

Welche Branchen sind von Cybercrime betroffen?

Generell stellt jedes Unternehmen unabhängig von Branche oder Größe ein potenzielles Ziel für Cyberkriminelle dar. Die Frage ist nicht ob, sondern wann und in welchem Ausmaß ein Angriff auf das eigene Unternehmen stattfindet. Im Fokus von Cyberkriminellen stehen besonders E-Commerce-Firmen, Banken, FinTechs, Versicherungen, das produzierende Gewerbe, Medien sowie das Gesundheitswesen. Aber auch Rechenzentren sowie Behörden und andere Organisationen aus dem öffentlichen Sektor zählen zu den bevorzugten Zielen der Angreifer. Im Jahr 2022 wurden laut einer repräsentativen Umfrage des Digitalverbandes Bitkom fast 9 von 10 aller deutschen Unternehmen (84 Prozent) Opfer von digitaler Sabotage, Datendiebstahl oder Spionage.

05

Wie können sich Unternehmen schützen?

Um erfolgreich gegen Internetkriminalität vorzugehen, sollten Unternehmen zunächst einmal die branchenüblichen Richtlinien für Datenschutz und IT-Sicherheit beachten und sauber umsetzen. Je nach Größe und Umfeld gelten hier verschiedene Vorgaben. Während etwa Finanzdienstleister an die Maßgaben der BaFin gebunden sind, zählen für Betreiber kritischer Infrastrukturen die Anforderungen des IT-SiG 2.0. Generell gilt es für alle Unternehmen, insbesondere kritische Datensätze vor fremden Zugriff zu bewahren und mittels Backups gegen etwaige Datenpannen abzusichern. Außerdem sieht die DSGVO eine besonders sorgsame Behandlung personenbezogener Daten vor.

Neben Compliance und Datenschutz müssen Unternehmen natürlich auch die IT-Sicherheit im Auge behalten, um ihre digitalen Geschäftsprozesse bestmöglich abzusichern. Um auf immer komplexere Angriffe angemessen reagieren zu können, bedarf es intelligenter und dynamischer Schutzlösungen, die Bedrohungen selbstständig identifizieren, kategorisieren und mitigieren.

Diese Schutzsysteme müssen für alle relevanten Netzwerkschichten implementiert werden. Bei einem Managed Cloud Service übernimmt der Dienstleister auf Wunsch die komplette Konfiguration und beaufsichtigt den korrekten Betrieb – etwa des DDoS-Schutzes für Rechenzentren (Layer 3/4) sowie Webapplikationen (Layer 7).

Im Rahmen einer ganzheitlichen Sicherheitsstrategie sollten Unternehmen neben technischen auch organisatorische Präventionsmaßnahmen etablieren. Beispielsweise empfiehlt es sich, vorbeugend bedrohte Zielsysteme zu identifizieren, interne Verantwortlichkeiten zu klären, die Kommunikation mit dem Internet Service Provider zu regeln, Checklisten und Prozesse für den Angriffsfall zu definieren sowie die Beschäftigten regelmäßig zu schulen.