Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Cyber Warfare: US-Militär gelingt Schlag gegen Trickbot-Botnetz

Cyber Warfare: US-Militär gelingt Schlag gegen Trickbot-Botnetz

SECURITY INSIGHTS | 2 November 2020

Die vom United States Cyber Command durchgeführte Operation war offensichtlich ein Präventivschlag zur Absicherung der US-Präsidentschaftswahlen. Das Beispiel zeugt von der zunehmenden Bedeutung von Cyber-Kriegsführung in unserer immer stärker vernetzten Welt.

Der mit elektronischer Kriegsführung betrauten US-Militärbehörde Cyber Command ist es im Rahmen einer mehrwöchigen Kampagne gelungen, den Betrieb des Botnetzes Trickbot massiv zu stören. Die Operation gilt als Teil der Bemühungen, eine Beeinflussung der bevorstehenden US-Präsidentschaftswahlen zu verhindern, wie die Washington Post berichtet.

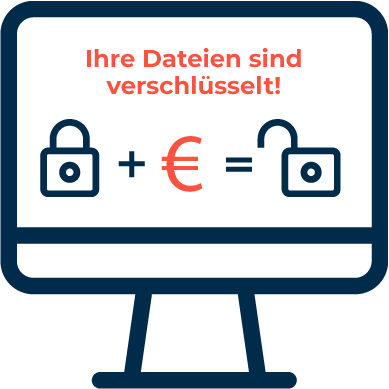

Hinter Trickbot, das mit mindestens einer Million gekaperter Computer eines der weltgrößten Botnetze darstellt, stecken mutmaßlich russische Kriminelle. Ursprünglich diente es vor allem dazu, Zugangsdaten zu stehlen und Banking-Trojaner zu verbreiten. Mit der Zeit haben die Hintermänner das Botnet aber immer weiterentwickelt, für Distributed-Denial-of-Service-Angriffe (DDoS) vermietet und zuletzt auch für Ransomware-Attacken genutzt. Dabei verschlüsseln Angreifer mittels eingeschleuster Schadsoftware Daten und fordern für die Entschlüsselung ein hohes Lösegeld.

Ransomware als möglicher Störfaktor der US-Präsidentschaftswahlen

Laut Washington Post fürchtet der US-Heimatschutz, dass solche Ransomware-Angriffe auf staatliche Wählerregistrierungsstellen und damit verbundene Systeme die Vorbereitungen für die Wahlen am 3. November massiv stören oder am Wahltag selbst für Verwirrung und Verzögerungen sorgen könnten. Der vom US Cyber Command durchgeführte Präventivschlag gegen Trickbot werde das Botnetz wahrscheinlich nicht dauerhaft lahmlegen, sagten US-Beamte der Zeitung.

Ransomware als möglicher Störfaktor der US-Präsidentschaftswahlen

Laut Washington Post fürchtet der US-Heimatschutz, dass solche Ransomware-Angriffe auf staatliche Wählerregistrierungsstellen und damit verbundene Systeme die Vorbereitungen für die Wahlen am 3. November massiv stören oder am Wahltag selbst für Verwirrung und Verzögerungen sorgen könnten. Der vom US Cyber Command durchgeführte Präventivschlag gegen Trickbot werde das Botnetz wahrscheinlich nicht dauerhaft lahmlegen, sagten US-Beamte der Zeitung.

Die Botnet-Betreiber dürften aber zumindest eine Weile abgelenkt und damit beschäftigt sein, den Normalzustand wiederherzustellen. Diese Taktik der „Auferlegung kumulativer Kosten“ auf einen Gegner, indem man ihn ständig beschäftige, sei ein Schlüsselelement der Strategie des US Cyber Command, die Wahlen vor ausländischen Bedrohungen zu schützen.

Ähnlich war die Militärbehörde schon 2018 während der US-Zwischenwahlen verfahren. Damals sabotierte sie den Internetzugang der als russische „Trollfabrik“ geltenden Internet Research Agency, um am Tag der Wahlen eine Einflussnahme durch gezielte Desinformation zu verhindern.

Cyber Warfare gewinnt an Bedeutung

Das Vorgehen des US Cyber Command in diesen Fällen ist ein Beispiel dafür, wie sich Staaten gegen Cyberangriffe von außen zu verteidigen versuchen, indem sie selbst in die Offensive gehen. Cyber Warfare (Cyber-Kriegsführung) gewinnt immer mehr an Bedeutung, da informationstechnische Systeme fast alle Lebensbereiche betreffen – von Telekommunikation über Verkehr, Handel, Finanz- und Gesundheitswesen bis hin zu Energie- und Wasserversorgung. Eine Störung dieser Systeme hat weitreichende Auswirkungen auf ein gesamtes Land und dessen Gesellschaft.

Cyber Warfare lässt sich als Handlungen eines Staates oder einer internationalen Organisation definieren, die Computer oder Informationsnetzwerke einer anderen Nation anzugreifen und zu beschädigen, zum Beispiel durch Schadsoftware oder Denial-of-Service-Angriffe (DoS). In der Regel sind staatliche Cyberattacken aber nur schwer als solche auszumachen, weil sich Nationen praktisch nie dazu bekennen. Manchmal erfolgen Angriffe durch staatlich geförderte Hackergruppen, welche offiziell die Verantwortung dafür übernehmen, während ihre staatlichen Unterstützer jegliche Beteiligung abstreiten. Sind keine staatlichen Institutionen involviert, spricht man häufig von Cyber-Terrorismus.

Cyber Warfare lässt sich als Handlungen eines Staates oder einer internationalen Organisation definieren, die Computer oder Informationsnetzwerke einer anderen Nation anzugreifen und zu beschädigen, zum Beispiel durch Schadsoftware oder Denial-of-Service-Angriffe (DoS). In der Regel sind staatliche Cyberattacken aber nur schwer als solche auszumachen, weil sich Nationen praktisch nie dazu bekennen. Manchmal erfolgen Angriffe durch staatlich geförderte Hackergruppen, welche offiziell die Verantwortung dafür übernehmen, während ihre staatlichen Unterstützer jegliche Beteiligung abstreiten. Sind keine staatlichen Institutionen involviert, spricht man häufig von Cyber-Terrorismus.

Wettrüsten ohne internationale Regeln birgt Eskalationsgefahr

Cyber Warfare und Cyber-Terrorismus werden neben Daten- und Identitätsdiebstahl sowie Spionage als die größten Bedrohungen in den nationalen Cybersicherheitsstrategien von 29 EU- und NATO-Staaten genannt, die Deloitte für seinen European Cyber Defense Report 2018 untersucht hat. Zu den aktivsten Akteuren in Sachen Cyber-Kriegsführung zählen die USA, Russland und China sowie diesen Ländern nahestehende Hackergruppen.

Staaten liefern sich ein regelrechtes Wettrüsten. Auf der einen Seite wollen sie die Vorteile der Cyber-Kriegsführung für sich nutzen: Denn Cyberangriffe können mindestens so effektiv und effizient sein wie herkömmliche Militäroperationen, gefährden aber keine Soldaten und lassen sich schwerer zurückverfolgen, was wiederum Vergeltungsmaßnahmen erschwert. Auf der anderen Seite fürchten die staatlichen Akteure ihrerseits die Folgen solcher Angriffe, weshalb sie ihre Cyberabwehr fortlaufend aufrüsten.

Diese Ambivalenz dürfte der Hauptgrund dafür sein, dass – anders als für die herkömmliche Kriegsführung – kein internationales Regelwerk für Cyber Warfare existiert. Cyber-Kriegsführung bewegt sich dadurch immer in einer Grauzone. Die Kombination aus kontinuierlichem Wettrüsten und Mangel an klaren Regeln birgt die Gefahr, dass Konflikte schnell eskalieren und außer Kontrolle geraten.

Cyberangriffe haben enormes Schadpotenzial

Das Hauptziel von Cyber Warfare ist es, informationstechnische Systeme und Netzwerke so zu stören, dass wichtige Infrastrukturen eines Landes wie Telekommunikation, Finanzsystem oder Energie- und Wasserversorgung zusammenbrechen oder nur noch eingeschränkt funktionieren. Aber auch eine Destabilisierung durch gezielte Desinformation und Propaganda lässt sich als Ziel von Cyber-Kriegsführung verstehen.

Cyberangriffe haben enormes Schadpotenzial

Das Hauptziel von Cyber Warfare ist es, informationstechnische Systeme und Netzwerke so zu stören, dass wichtige Infrastrukturen eines Landes wie Telekommunikation, Finanzsystem oder Energie- und Wasserversorgung zusammenbrechen oder nur noch eingeschränkt funktionieren. Aber auch eine Destabilisierung durch gezielte Desinformation und Propaganda lässt sich als Ziel von Cyber-Kriegsführung verstehen.

Beispielsweise können Fake News und Hetzkampagnen im Netz ein geeignetes Mittel sein, um die Bevölkerung zu Hass und Misstrauen gegen die eigene Regierung anzustacheln. Weitere Cyber-Warfare-Methoden umfassen das Ausspionieren und den Diebstahl von Informationen, das Löschen oder Verändern von Inhalten und Daten sowie das Einschleusen kompromittierter Soft- oder Hardware, die Systemfehler provoziert.

Als Angriffsmittel dienen unter anderem Phishing- und Social-Engineering-Kampagnen, um Zugriff auf Systeme und Informationen zu erhalten, Malware wie Viren, Würmer und Trojaner, um Systeme fernzusteuern oder zu sabotieren, und Ransomware, um Systeme zeitweise oder dauerhaft lahmzulegen. Eine zentrale Rolle spielen Botnetz-gestützte Distributed-Denial-of-Service-Angriffe (DDoS). Sie eignen sich nicht nur dazu, Kritische Infrastrukturen gezielt zu stören, sondern können auch eingesetzt werden, um weitere Angriffe zu initiieren oder diese zu verschleiern. Per DDoS-Attacke lassen sich etwa Regierungs- oder Unternehmensnetzwerke zunächst mit massiven Bandbreitenangriffen treffen und die überlasteten Systeme anschließend einfacher mit Spyware oder Malware infizieren, um Daten zu stehlen oder zu vernichten.

Beispiele aus über zwei Jahrzehnten Cyber Warfare

Als erster Konflikt, bei dem Cyber Warfare eine wichtige Rolle spielte, gilt der Kosovokrieg 1999. Damals drang die NATO unter anderem in Telefonnetze ein und infiltrierte auf elektronischem Wege die Systeme mehrerer Banken, um die Konten des serbischen Präsidenten Slobodan Milošević einzufrieren. In Estland legte 2007 eine Welle von DDoS-Angriffen viele nationale Internetdienste lahm. Betroffen waren Websites von Regierungs- und Verwaltungsstellen, Banken sowie Medien, so dass unter anderem kein Online-Banking mehr möglich war. Hinter den Angriffen wurde Russland vermutet.

Beispiele aus über zwei Jahrzehnten Cyber Warfare

Als erster Konflikt, bei dem Cyber Warfare eine wichtige Rolle spielte, gilt der Kosovokrieg 1999. Damals drang die NATO unter anderem in Telefonnetze ein und infiltrierte auf elektronischem Wege die Systeme mehrerer Banken, um die Konten des serbischen Präsidenten Slobodan Milošević einzufrieren. In Estland legte 2007 eine Welle von DDoS-Angriffen viele nationale Internetdienste lahm. Betroffen waren Websites von Regierungs- und Verwaltungsstellen, Banken sowie Medien, so dass unter anderem kein Online-Banking mehr möglich war. Hinter den Angriffen wurde Russland vermutet.

2010 sorgte der Stuxnet-Wurm für Schlagzeilen, der vermutlich gemeinsam von den USA und Israel entwickelt worden war, um das iranische Atomprogramm zu sabotieren. 2015 war der Deutsche Bundestag Ziel eines massiven Hackerangriffs, der später mit dem russischen Militärgeheimdienst GRU in Verbindung gebracht wurde. Erst kürzlich hat die EU mehrere beteiligte Russen sanktioniert. 2017 legte die Schadsoftware NotPetya Millionen von Computern lahm. Die mutmaßlich von Russland entwickelte Malware zur Datenvernichtung zielte vor allem auf Rechner in der Ukraine, verbreitete sich aber rasch weltweit und verursachte Schäden in hoher dreistelliger Millionenhöhe. Erst kürzlich wurden sechs Hacker des GRU von den USA angeklagt, unter anderem für diese Cyberangriffe verantwortlich zu sein. Das Beispiel NotPetya zeigt, wie schnell Cyberwaffen außer Kontrolle geraten können.

Dennoch ist kein Ende des Wettrüstens in Sicht. Denn Cyber Warfare stellt im Vergleich zur herkömmlichen Kriegsführung eine günstige, einfache, schnelle und effektive Alternative zu herkömmlichen Methoden dar. Die Angriffsmittel werden dank moderner Technologien wie Künstlicher Intelligenz oder Quanten-Computing in Zukunft noch mächtiger. Und mit zunehmender Digitalisierung steigt die Zahl möglicher Angriffsflächen.

Myra schützt Kritische Infrastrukturen

Myra schützt unter anderem Bundesregierungen, Ministerien und Landesbehörden. Unsere vom BSI qualifizierten Security-as-a-Service-Lösungen schützen auch Web-Applikationen effektiv gegen Überlastungsangriffe durch politische Aktivisten und Cyber-Terroristen.