Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

DNS Spoofing

01

DNS Spoofing: eine Definition

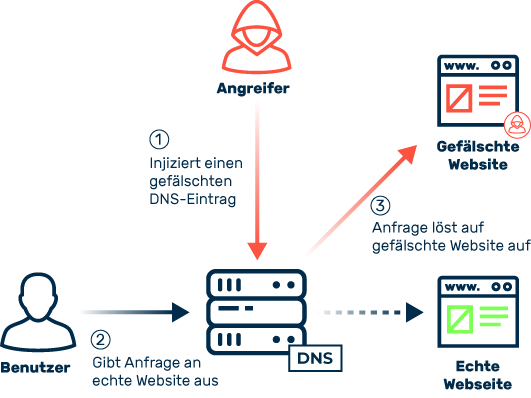

Sobald Cyberkriminelle das DNS zur böswilligen Traffic-Weiterleitung missbrauchen und dabei beabsichtigen, potenzielle Opfer auf gefälschte und/oder schädliche Inhalte umzuleiten, spricht man von DNS Spoofing. Der Begriff �„Spoofing“ stammt aus dem Englischen und bedeutet übersetzt Vortäuschung. Der Name ist bei diesem Angriffsvektor Programm. In den allermeisten Fällen nutzen Cyberkriminelle DNS Spoofing für Phishing-Attacken, um sensible Zugangsdaten von Nutzern abzugreifen. Besonders gefragt sind etwa Login-Informationen von Banken oder Payment-Diensten.

Für die Umleitung sabotieren die Angreifer das DNS, das im übertragenen Sinne als Telefonbuch des Internets dient und die Zuordnung von Domainnamen zu den dazugehörigen IP-Adressen der Webserver verwaltet.

Die korrekte Zuordnung ist in den DNS-Einträgen gespeichert, die von Nameservern weltweit zur Verfügung gestellt und lokal auf Routern und Computern im Cache temporär zwischengespeichert werden. Gelingt es Angreifern, innerhalb dieser Informationskette fehlerhafte Einträge einzuschleusen, sei es nun lokal auf dem Computer eines Anwenders oder direkt auf einem Nameserver, können sie den Traffic nach Belieben steuern und umleiten. Da die Übertragung von DNS-Anfragen in der Regel unverschlüsselt erfolgt, haben Angreifer hier zahlreiche Möglichkeiten für schadhafte Eingriffe.

DNS Spoofing zählt zu den sogenannten Man-in-the-Middle-Angriffen (kurz MITM), bei denen sich Cyberkriminelle unbemerkt in die digitale Kommunikation zwischen Nutzern und Diensten einklinken.

03

Welche Formen von DNS Spoofing gibt es?

DNS Spoofing ist technisch über viele Wege realisierbar. Generell werden unter diesem Angriffsvektor alle Formen von Attacken aufgeführt, die gültige DNS-Einträge kompromittieren, um den Betroffenen unbemerkt auf andere Inhalte im Internet umzuleiten. Zu den geläufigsten Methoden für DNS Spoofing zählen:

DNS Cache Poisoning

Eine Form von DNS Spoofing ist das sogenannte DNS Cache Poisoning. Dabei zielen Angreifer darauf ab, die DNS-Einträge im Speicher von Endgeräten, Routern und Servern zu manipulieren. Hierzu ändern Cyberkriminelle über Sicherheitslücken die DNS-Einträge von Nameservern, die dann in den Cache von anfragenden Servern und Endgeräten geladen und weitergegeben werden.

DNS Hijacking

Für das sogenannte DNS Hijacking kommt Schadsoftware zum Einsatz, die Cyberkriminelle auf Routern und Endgeräten wie PCs oder Tablets einschleusen. Diese Malware modifiziert die auf den Geräten gespeicherten Verbindungseinstellungen, um Nutzer unbemerkt auf schädliche Webseiten umzuleiten. Ein populäres Beispiel für eine solche Schadsoftware ist der Windows-Trojaner Win32/DNSChanger. Die ausführbare EXE-Datei ist nur wenige KByte groß und manipuliert die DNS-Einstellungen des Systems zur heimlichen Traffic-Weiterleitung. Zu den Zielen der Angreifer zählt neben Phishing auch Klickbetrug. Hierfür werden die betroffenen Anwender gezielt auf Pay-per-Click-Banner geleitet, was wiederum Einnahmen für die Cyberkriminellen generiert.