Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

DRDoS- und RDoS-Angriffe

01

DRDoS und RDoS: eine Definition

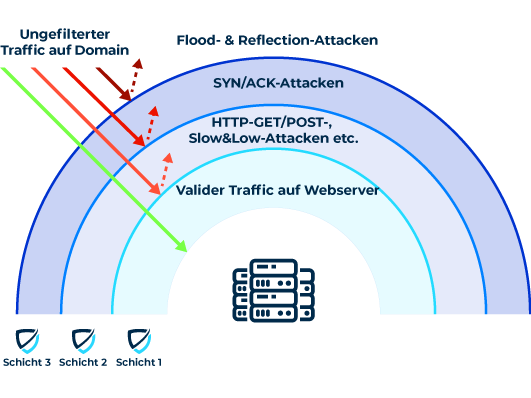

Aus technischer Sicht handelt es sich bei einer DRDoS-Attacke um eine Sonderform von DDoS. Hier stammen die schädlichen Anfragen nicht etwa direkt vom Angreifer selbst oder einem dafür aufgesetzten Botnet, sondern von regulären Internetdiensten. Diese funktionieren Cyberkriminelle zur Waffe um, indem sie diverse Internetprotokolle missbrauchen. So können Angreifer beispielsweise per IP-Spoofing (dem Versenden von IP-Paketen mit verfälschter IP-Absenderadresse) Internetdienste manipulieren, um den Traffic auf ein bestimmtes Ziel umzuleiten. Durch dieses Vorgehen verschleiern die Angreifer den eigentlichen Ursprung der DDoS-Attacke und sorgen gleichzeitig für eine massive Steigerung der abgefeuerten Bandbreite.

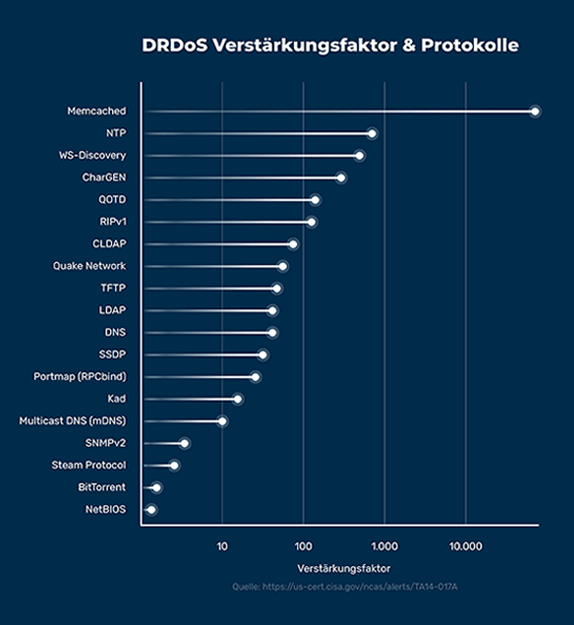

DRDoS-Attacken erfolgen in der Regel über hoch verstärkende Reflektoren wie DNS-Dienste, welche die kurzen Anfragen der Angreifer mit großen Datenpaketen beantworten. Auf diese Weise steigern solche Reflection-Attacken die Schlagkraft der Angriffe um ein Vielfaches. Weitere gängige Typen von Reflektoren sind etwa die Protokolle NTP, TFTP oder Memcached – über Letzteres lässt sich die Bandbreite von Attacken maximal um das 51.000-fache verstärken.

Sonderfall Triple Extortion kombiniert DDoS mit Ransomware

Auch Kombinationen von verschiedenen Erpressungsmethoden werden immer geläufiger: Bei einer sogenannten Triple Extortion (engl. Dreifachen Erpressung) erbeuten Angreifer wertvolle Datensätze und verschlüsseln die Originale auf den Firmenservern mittels Ransomware. Sollte die betroffene Firma die geforderte Summe nicht zahlen, um wieder an ihre Daten zu gelangen, veröffentlichen die Erpresser sensible Informationen. Falls weiterhin keine Zahlung erfolgt, wird anschließend die Web-Infrastruktur des Unternehmens mit DDoS-Attacken ausgeschaltet. Auf diese Weise können Cyberkriminelle ihre Angriffe mehrfach nach oben eskalieren, um ein Maximum an Profit zu erzielen.

Schutzlösungen mit Abschreckeffekt

Einmal mit adäquatem Schutz ausgestattet, überstehen die digitalen Prozesse von Unternehmen auch Angriffe mit hoher Bandbreite ohne nennenswerte Ausfälle. Cyberkriminelle verlieren in solchen Situationen oft schon nach der ersten Attacke das Interesse am jeweiligen Ziel. Zu hoch fällt das Risiko aus, durch eine missglückte Attacke das dahinterliegende Angriffskonstrukt aus Botnetzen und korrumpierten Servern zu gefährden. Tech-Konzerne und Ermittlungsbehörden sind permanent auf der Jagd nach Cyberkriminellen und deren digitalen Angriffswerkzeugen.