Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

DNS

02 – Welche Arten von DNS-Servern gibt es?

Für das Domain Name System kommen verschiedene Server an unterschiedlichen Punkten zum Einsatz. Sie sind hierarchisch aufeinander abgestimmt und regeln die Delegation von Anfragen und Antworten.

DNS Root Server

Die Root Server des DNS sind für die Top Level Domains (TLD) zuständig. Als höchste Instanz in der Hierarchie verweisen Sie Anfragen auf den korrekten TLD Nameserver. Die ICANN (Internet Corporation for Assigned Names and Numbers) koordiniert die Arbeit der Root-Nameserver. Rund um den Globus gibt es 13 solcher Root Server, die sich aus mehr als 1.600 Server-Instanzen im Anycast-Betrieb zusammensetzen.

Autoritativer DNS Server

Autoritative DNS Server greifen in ihrer Datenbank auf den Domain Name Space einer bestimmten Zone zu. Jede Zone hat mindestens einen autoritativen Nameserver, der die Zonendaten verwaltet – die von ihm ausgehenden Informationen gelten als gesichert.

Nichtautoritativer DNS Server

Nichtautoritative DNS Server geben DNS-Informationen aus externen Quellen weiter und sind nicht für eine bestimmte Zone zuständig. Stattdessen holen sie die erforderlichen Domaininformationen bei einer Anfrage von einem autoritativen DNS Server ein und speichern diese im Cache.

DNS Caching Server

DNS Caching Server speichern die Informationen von anderen Nameservern für eine bestimmte Zeitspanne zwischen, um eingehende Anfragen schneller zu beantworten. Die Dauer dieser Speicherung bestimmt der autoritative Nameserver.

DNS Forwarding Server

DNS Forwarding Server kommen in der Regel in größeren Firmennetzwerken und bei Internet Service Providern (ISPs) zum Einsatz. Sie nehmen DNS-Anfragen von Clients entgegen und leiten diese gezielt an andere DNS-Server weiter, um die Netzwerklast besser zu verteilen und die Beantwortung zu beschleunigen.

Resolver

Meist sind Resolver in einem lokalen Netzwerk beziehungsweise auf dem Client-PC/Router selbst für die Namensauflösung zuständig. Von Resolvern gehen die Anfragen an das DNS zur Auflösung von Domainnamen zu IP-Adressen aus.

04

Kritik an DNS

Das Konzept des DNS als Telefonbuch des Web stammt noch aus den Anfangstagen des Internets, als es weder Cyberkriminalität noch Tracking oder digitale Zensur gab. Daher wurde damals auf Verschlüsselungsmethoden bei der Übertragung von DNS-Anfragen verzichtet. Standardmäßig erfolgt die Übertragung ungesichert im Klartext. Diese Schwachstelle macht die Technologie zu einem mächtigen Werkzeug für Cyberkriminalität, Tracking oder Zensur.

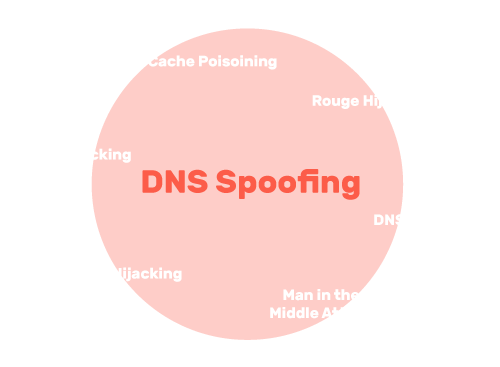

DNS-Attacken

Da im DNS standardmäßig keine Validierung der Kommunikation stattfindet, ist die Technologie außerst anfällig für schädliche Manipultationen. Mittels DNS Spoofing können Cybekriminelle den Datenverkehr gezielt auf schädliche Websites umleiten, um Malware zu verbreiten oder Nutzerdaten abzugreifen.

Spionage

Das DNS arbeitet weitgehend unverschlüsselt. Deshalb besteht das Risiko, dass die Verbindung zwischen Client und DNS-Server ausgespäht wird. DNS-Erweiterungen wie DNSSEC schaffen hier Abhilfe, indem sie zur Validierung von DNS-Anfragen eingesetzt werden.

Zensur

Sowohl Vereine als auch kommerzielle Anbieter kritisieren, dass über das DNS Domains zensiert werden können. Darüber hinaus besteht die Gefahr, dass die Technologie für Zensur per Geoblocking missbraucht wird. Autoritäre Regime nutzen etwa DNS-Sperren für politische Zensur.

05 – DNS-Erweiterungen und Verschlüsselungstechnologien

Um funktionelle Schwächen und Sicherheitslücken rund um die Namensauflösung zu beseitigen, wurden im Laufe der Jahre mehrere Standards, Erweiterungen und verschlüsselte Protokolle entwickelt. Je nach DNS Provider oder DNS Service werden unterschiedliche Standards und Erweiterungen für die Namensauflösung unterstützt.

Dyn DNS

Dyn DNS steht für “dynamisches Domain Name System”. Solche Dienste ermöglichen es dem Nutzer, dynamischen IP-Adressen einen festen Hostnamen zuzuweisen. Zu den Anwendungsgebieten gehört das Betreiben eines Webservers trotz dynamischer IP-Adresse.

Extended DNS

Extended DNS (EDNS) ermöglicht den Transport von DNS-Daten in UDP-Paketen. Eine solche Erweiterung des DNS-Paket-Formats erwies sich in den 1990er Jahren als notwendig, denn die Einschränkungen in den bisherigen DNS-Paketen wurden den modernen Anforderungen nicht mehr gerecht.

DNSSEC

DNSSEC beschreibt eine Reihe von Sicherheitserweiterungen für das DNS, welche die Authentizität und Integrität der über das System übertragenen Daten gewährleisten. Indem die Datenübertragungen im DNS verschlüsselt werden, wird die Privatsphäre und Datensicherheit der Nutzer sichergestellt.

DNS over HTTPS

DNS over HTTPS (DoH) ist neben DoT aktuell eine der gebräuchlichsten Lösungen zur DNS-Verschlüsselung. Bei DoH werden DNS-Anfragen und Antworten im abgesicherten Webseiten-Protokoll HTTPS über Port 443 versendet. Hierdurch sind die Übertragungen nicht mehr von herkömmlichem Traffic der Websites zu unterscheiden, was eine gezielte Blockade verhindert. Im Vergleich zur herkömmlichen DNS-Namensauflösung ist DoH weniger performant. DoH wurde von der IETF im Jahr 2018 als RFC 8484 standardisiert.

DNS over TLS

DoT ist ein von der Internet Engineering Task Force (IETF) vorgeschlagener Standard (RFC 7858) zur Absicherung von DNS-Verbindungen. Im Gegensatz zu herkömmlichen DNS-Anfragen wird bei DoT eine gesicherte TCP-Verbindung (Transmission Control Protocol) zwischen Client und DNS-Server aufgebaut, die mittels TLS authentifiziert und verschlüsselt ist. Technisch erfolgt die Namensauflösung mittels DoT über den TCP-Port 853.

DNSCrypt

DNSCrypt ist ein Protokoll, das zur Verschlüsselung, Authentifizierung und optional Anonymisierung der Kommunikation zwischen DNS-Client und DNS-Resolver zum Einsatz kommt. Dabei wird der Datenverkehr zum DNS-Resolver über eine asymmetrische Verschlüsselung gesichert. Standardmäßig verwendet DNSCrypt den Port 443. Zur Anonymisierung der DNS-Anfragen kann DNSCrypt mit der Anonymized-DNS-Technologie erweitert werden, die auch zu den anderen verschlüsselten Protokollen kompatibel ist.

DNS over QUIC

DNS over QUIC (DoQ) ist ein neues Protokoll, das von der IETF standardisiert wird. DoQ will die Vorzüge einer verschlüsselten Namensauflösung mit kurzen Latenzzeiten kombinieren. Für einen performante Datentransfer verwendet DoQ das junge QUIC-Protokoll, das auch in HTTP/3 zum Einsatz kommt und zur Absicherung auf TLS 1.3 setzt.

06

Welche Gefahren birgt DNS?

Aufgrund der bestehenden Schwachstellen können Cyberkriminelle das Domain Name System als mächtige Waffe missbrauchen. So können etwa Änderungen an der DNS-Delegationsstruktur dazu genutzt werden, um Traffic auf schädliche Webseiten umzuleiten. Daneben besteht ebenso die Möglichkeit, aufgebaute Verbindungen auszuspionieren oder DNS-Server als DDoS-Angriffswerkzeug einzusetzen. Zu den geläufigsten DNS-Attacken zählen:

Häufige Fragen zu DNS

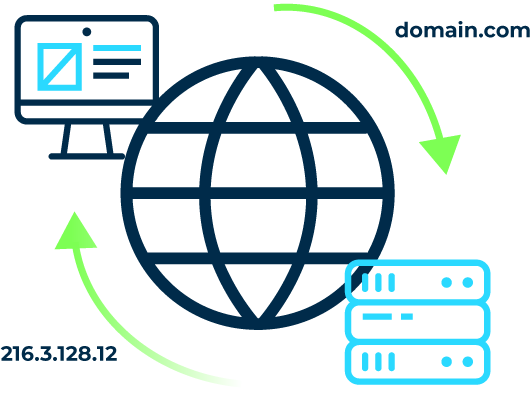

DNS steht für Domain Name System. Dahinter verbirgt sich ein hierarchisch aufgebautes globales Servernetzwerk, das die Zuordnung von Domains zu den dazugehörigen IP-Adressen regelt. Damit dient das DNS sozusagen als „Telefonbuch des Web“.

DNS-Services dienen der Beantwortung von Anfragen zur Namensauflösung. Dadurch können Webadressen den zugehörigen Webservern zugeordnet werden. Die Technologie setzt dabei auf ein hierarchisch aufgebautes Netz von DNS Servern, die global verteilt sind. Vor dem DNS erfolgte die Namensauflösung noch über lokale Hostdateien. Dieses Konzept war für die dynamische Skalierung im Internet nicht geeignet.

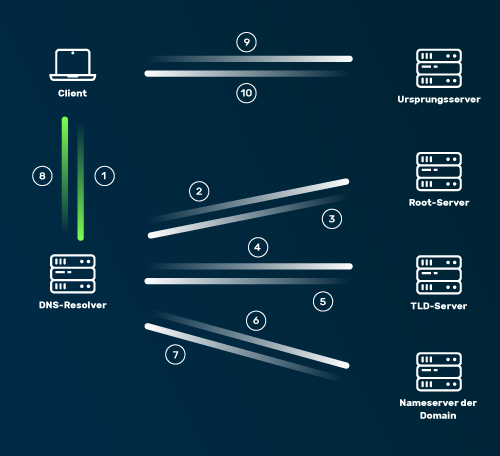

Im Detail läuft eine DNS-Anfrage nach folgendem Muster ab: 1. Eingabe der URL einer Website im Browser (z. B. www.myrasecurity.com). Das Betriebssystem überprüft den DNS-Cache anhand der Anfrage. Falls die Adresse nicht im Cache liegt, wird die Anfrage an den DNS-Resolver geleitet. 2. Der DNS-Resolver kontaktiert darauf den DNS-Root-Server. 3. Der Root-Server gibt dem Resolver an, unter welcher Top-Level-Domain (TLD) die Information für die Website zu finden ist. Im Fall von www.myrasecurity.com handelt es sich um die TLD .com 4. Der Resolver schickt eine Anfrage an den entsprechenden TLD-Server. 5. Der TLD-Server gibt die IP-Adresse des entsprechenden autoritativen DNS-Servers der gesuchten Domain an. 6. Der DNS-Resolver erfragt beim autoritativen DNS-Server die IP-Adresse des Ursprungsservers, auf dem die Website gehostet ist. 7. Der Nameserver gibt die Adresse des Ursprungsservers an den DNS-Resolver weiter. 8. Der Resolver leitet die IP-Adresse an den Browser des Clients weiter. 9. Der Browser ruft nun die Website auf, indem er eine HTTP-Anfrage an die IP-Adresse schickt. 10. Der so angesprochene Server schickt die Dateien der Website an den Browser, sodass der Content angezeigt wird.

Ein DNS Anbieter ist ein Unternehmen, das Dienste zur Bereitstellung von DNS-Servern anbietet. Diese Server sind für die Umwandlung von Domainnamen in IP-Adressen und umgekehrt verantwortlich.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.