Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

ISO 27001 vs. ISO 27001 auf Basis von IT-Grundschutz

Auf einen

Blick

Blick

- 01. Was ist ein ISMS und warum ist es wichtig?

- 02. Was beinhalten ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz?

- 03. Was haben ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz gemein?

- 04. Worin unterscheiden sich ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz?

- 05. Welche Vorteile bietet ein nach ISO 27001 auf Basis von IT-Grundschutz zertifizierter Dienstleister?

- 06. Myra ist nach ISO 27001 auf Basis von IT-Grundschutz zertifiziert

03

Was haben ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz gemein?

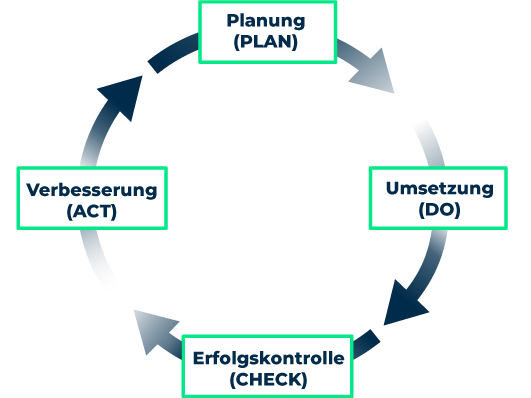

Sowohl ISO 27001 als auch ISO 27001 auf Basis von IT-Grundschutz zielen darauf ab, die allgemeine IT-Sicherheit in Unternehmen zu erhöhen. Beide Standards stehen für ein hohes, rechtlich anerkanntes Sicherheitsniveau und gelten diesbezüglich als gleichwertig. Ein nach ISO 27001 und/oder ISO 27001 auf Basis von IT-Grundschutz betriebenes ISMS ermöglicht es, potenzielle Risiken frühzeitig zu erkennen und mittels darauf zugeschnittener Gegenmaßnahmen zu minimieren. Auf diese Weise können Unternehmen die Vertraulichkeit, Verfügbarkeit und Integrität sämtlicher Informationen sicherstellen.

04

Worin unterscheiden sich ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz?

Die größten Unterschiede zwischen ISO 27001 und ISO 27001 auf Basis von IT-Grundschutz bestehen in der Herangehensweise und Methodik sowie im Durchführungsumfang.

ISO 27001 verfolgt einen generischen, prozessorientierten Ansatz und liefert lediglich abstrakte Rahmenbedingungen sowie allgemeine Vorgaben. Dies gewährt Unternehmen zwar Spielräume für eine individuelle Umsetzung und Ausgestaltung des ISMS, setzt aber ein hohes Maß an Eigeninitiative und Expertise voraus. Am Anfang steht immer eine vollständige Risikoanalyse, die mit hohem Aufwand verbunden ist und Fehlerpotenzial beinhaltet. Auf deren Basis müssen Unternehmen anschließend in Eigenregie geeignete Verfahren und Sicherheitsmaßnahmen ausarbeiten und umsetzen.

Die internationale Norm beschreibt das ISMS auf rund 30 Seiten mit konzeptionellen Anforderungen an Organisation, Prozesse und Dokumente. Im Anhang A sind 93 Maßnahmenziele für Infrastruktur, Technik, Prozesse und Dokumente aufgeführt. Empfehlungen und Richtlinien zu deren praktischer Umsetzung finden sich in der ISO 27002.

ISO 27001 auf Basis von IT-Grundschutz ist kompatibel zur ISO 27001 und ergänzt diese. Die Vorgaben sind hier strenger und um einiges umfangreicher, was mehr Aufwand bei der Umsetzung bedeutet. Dafür nimmt die ISO 27001 auf Basis von IT-Grundschutz mit ihrem maßnahmenorientierten Ansatz Nutzer stärker an die Hand. Die BSI-Standards und das nach dem Baukastenprinzip aufgebaute IT-Grundschutz-Kompendium liefern auf über tausend Seiten konkrete Vorgehensweisen, Handlungsempfehlungen und Maßnahmenbeschreibungen mit Umsetzungshinweisen. Unternehmen müssen aber nur die „Bausteine“ berücksichtigen und anwenden, deren Komponenten sie auch tatsächlich einsetzen. Durch klare Leitlinien sind Fehler bei der Umsetzung praktisch ausgeschlossen.

Ein weiterer Unterschied und Vorteil der ISO 27001 auf Basis von IT-Grundschutz gegenüber der ISO 27001 besteht darin, dass bei normalem Schutzbedarf keine gesonderte Risikoanalyse erfolgen muss. Das BSI hat für typische Gefährdungen der Business-IT bereits geeignete Gegenmaßnahmen definiert und erspart Unternehmen damit die aufwändige Analyse sowie die eigene Entwicklung angemessener Sicherheitsmaßnahmen. Nur bei erhöhtem Schutzbedarf ist eine ergänzende Sicherheits- und Risikoanalyse erforderlich.

ISO/IEC 27001

Generischer, prozessorientierter Ansatz

Vollständige Risikoanalyse erforderlich

> 30 Seiten Norm, zzgl. ca. 90 Seiten Maßnahmenbeschreibungen

Allgemeine Vorgaben und abstrakte Rahmenbedingungen

Viel Eigeninitiative zur Entwicklung angemessener Maßnahmen nötig

Top-Down-Methode

ISO 27001 auf Basis von IT-Grundschutz

Maßnahmenorientierter Ansatz

Risikoanalyse entfällt (nur bei erhöhtem Schutzbedarf erforderlich)

> 800 Seiten IT-Grundschutz-Kompendium, zzgl. ca. 1000 Seiten Maßnahmenbeschreibungen und Umsetzungshinweise

Konkrete Vorgaben und Umsetzungshilfen

Enge Führung anhand klarer Leitlinien

Bottom-Up-Methode

IT-Sicherheitslösungen von Myra

DDoS Protection

Mit der Myra DDoS Protection erhalten Sie einen vollautomatischen Schutz vor schädlichen Requests und Überlastungsangriffen. Auch im akuten Angriffsfall sind Ihre Webapplikationen somit durchgehend erreichbar.

Hyperscale WAF

Die Myra Hyperscale WAF schützt Ihre Webapplikationen vor schädlichen Zugriffen und Schwachstellen-Exploits. Durch eine einfache Integration und Konfigurierung ist sie im Handumdrehen eingerichtet.

CDN

Erstklassige Nutzererfahrung durch schnellen Seitenaufbau und minimale Latenz: Mit dem Myra High Performance CDN werden alle statischen und dynamischen Inhalte Ihrer Website hochperformant ausgeliefert.

Secure DNS

Myra Secure DNS bietet Ihnen eine zuverlässige und leistungsstarke Lösung zur Absicherung Ihrer kritischen Webapplikationen. Verwalten Sie Ihre Namensauflösung problemlos und schützen Sie sich vor DNS-Hijacking.

Deep Bot Management

Verabschieden Sie sich für immer von schädlichen Bots. Das Myra Deep Bot Management erstellt für jeden Bot eindeutige Fingerprints und ermöglicht somit eine optimale Reaktion auf jede Anfrage.

Certificate Management

Nie wieder Probleme durch abgelaufene SSL/TLS-Zertifikate. Erhöhen Sie die Sicherheit Ihrer digitalen Assets mit dem Myra Certificate Management und verschlüsseln Sie alle Ihre Domains automatisch.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.