Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

BAIT

Auf einen

Blick

- 01. BAIT: Eine Definition

- 02. Was ist der Inhalt der BAIT?

- 02.1 IT-Strategie

- 02.2 IT-Governance

- 02.3 Informationsrisikomanagement

- 02.4 Informationssicherheitsmanagement

- 02.5 Operative Informationssicherheit

- 02.6 Identitäts- und Rechtemanagement

- 02.7 IT-Projekte und Anwendungsentwicklung

- 02.8 IT-Betrieb

- 02.9 Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

- 02.10 IT-Notfallmanagement

- 02.11 Management der Beziehungen mit Zahlungsdienstnutzern

- 02.12 Kritische Infrastrukturen

- 03. Wie wirken sich die BAIT auf die Cybersicherheit aus?

- 04. BAIT: Das müssen Sie wissen

- 05. Das macht Myra zum richtigen Partner für die Finanzindustrie

02.2

IT-Governance

Mittels IT-Governance managen Finanzinstitute die Struktur zur Steuerung sowie Überwachung des Betriebs und der Weiterentwicklung der IT-Systeme auf Grundlage der definierten IT-Strategie – das schließt auch die dazugehörigen IT-Prozesse mit ein. Die Definition der IT-Governance durch die BaFin umfasst:

Aufbau einer Struktur zur Steuerung und Überwachung hinsichtlich Betrieb und Weiterentwicklung der IT-Systeme sowie der dazugehörigen IT-Prozesse

Verantwortung für die wirksame Umsetzung trägt die Geschäftsführung.

Ressourcenausstattung für IT-Betrieb, Anwendungsentwicklung, Informationsrisikomanagement und Informationssicherheitsmanagement muss quantitativ und qualitativ angemessen sein.

Zu vermeiden sind Interessenkonflikte und unvereinbare Tätigkeiten innerhalb der IT-Aufbau- und IT-Ablauforganisation.

02.4

Informationssicherheitsmanagement

Mit einem Informationssicherheitsmanagement stellen Institute Vorgaben für die Informationssicherheit auf und definieren in einem fortlaufenden Prozess die konkrete Umsetzung. Daraus ergeben sich folgende Anforderungen:

Die Geschäftsleitung muss eine strategiekonsistente Informationssicherheitsleitlinie beschließen und diese innerhalb des Unternehmens kommunizieren.

Informationssicherheitsrichtlinien und Informationssicherheitsprozesse konkretisieren die beschlossene Informationssicherheitsleitlinie und geben dem Stand der Technik entsprechende Maßnahmen zur Erreichung der Schutzziele vor.

Informationssicherheitsprozesse beinhalten Teilprozesse, etwa für Identifizierung, Schutz, Entdeckung, Reaktion und Wiederherstellung.

Ein Informationssicherheitsbeauftragter muss von der Geschäftsleitung ernannt werden. Dieser überwacht, koordiniert und prüft: Informationssicherheitsprozesse, Maßnahmen-Realisierung, Einhaltung und Informationssicherheitsvorfälle. Außerdem zählen Erstellung und Fortschreibung der Informationssicherheitsrichtlinien sowie regelmäßige Statusberichte an die Geschäftsleitung zu seinen Aufgaben.

Für das Personal müssen kontinuierliche und angemessene Sensibilisierungs- und Schulungsprogramme für Informationssicherheit festgelegt werden.

02.5

Operative Informationssicherheit

Die Anforderungen des Informationssicherheitsmanagements werden in der operativen Informationssicherheit umgesetzt. Ziel ist die Sicherstellung von Integrität, Verfügbarkeit, Authentizität und Vertraulichkeit der Daten auf System- und Prozessebene sowie in sonstigen Bestandteilen des Informationsverbundes. Hierzu müssen operative Informationssicherheitsmaßnahmen und Prozesse wie Schwachstellenmanagement, Netzwerksegmentierung und Kontrolle, Systemhärtung, Verschlüsselung, mehrstufige Schutzkonzepte oder auch Perimeterschutz implementiert werden.

Ferner sehen die Anforderungen an die operative Informationssicherheit eine nahtlose Protokollierung sowie Dokumentation sicherheitsrelevanter Ereignisse oder Ausfälle vor. Für die kontinuierliche und ausführliche Auswertung der Daten werden automatisierte Systeme empfohlen. Ein dauerhaft besetztes Security Operations Center (SOC) kann dabei für eine zeitnahe Analyse und Reaktion erforderlich sein. Um die Wirksamkeit der getroffenen Maßnahmen nachzuvollziehen, müssen Institute zudem regelmäßig die Sicherheit der IT-Systeme mittels Abweichungsanalysen (Gapanalyse), Schwachstellenscans, Penetrationstests, Simulationen von Angriffen und ähnlichen Methoden überprüfen.

02.8

IT-Betrieb

Aufgabe des IT-Betriebs ist es, die Anforderungen, die sich aus der Geschäftsstrategie sowie aus den IT-unterstützten Geschäftsprozessen ergeben, zu decken. Dies bedarf einer kontinuierlichen und detaillierten Erfassung der Bestände aller IT-Komponenten mitsamt Konfigurationsangaben, Support- und Gewährleistungsdetails, Angaben zum Schutzbedarf sowie tolerierbare Ausfallzeiten. Institute sind dazu verpflichtet, ihren Bestand an IT-Systemen regelmäßig mit Aktualisierungen zu versorgen. Im Rahmen eines Lebenszyklus-Managements sind Risiken, die sich aus veralteten und nicht mehr vom Hersteller unterstützten Systemen ergeben, zu berücksichtigen.

Prozesse für Änderungen an den IT-Systemen müssen anhand von Art, Umfang, Komplexität und Risikogehalt ausgestaltet und umgesetzt werden. Das umfasst gleichermaßen Neu- oder Ersatzbeschaffungen sowie Wartung oder auch Sicherheitspatches. Alle Änderungen an der IT müssen von den Verantwortlichen dokumentiert, bewertet, priorisiert, genehmigt, koordiniert und sicher umgesetzt werden. Eine sichere Umsetzung umfasst unter anderem Risikoanalysen, Datensicherung betroffener Systeme, Tests von Anpassungen und Patches vor dem produktiven Einsatz sowie Rückabwicklungspläne und Wiederherstellungsoptionen bei möglichen Problemen.

Im IT-Betrieb auftretende Störungen und Vorfälle müssen je nach Ausmaß entsprechend erfasst, bewertet und kommuniziert werden (etwa an die Geschäftsleitung oder zuständige Aufsichtsbehörden). Außerdem sollten über prozessgesteuerte Ursachenanalysen die aufgetretenen Ereignisse nachverfolgt und die notwendigen Maßnahmen zur Behebung des Vorfalls eingeleitet werden.

Die Anforderungen an den IT-Betrieb umfassen ferner Vorgaben für die Datensicherung, die über ein schriftlich vereinbartes Datensicherungskonzept aufzuführen sind. Hier werden die Ansprüche an Verfügbarkeit, Lesbarkeit und Aktualität der Kunden- und Geschäftsdaten sowie an die für deren Verarbeitung notwendigen IT-Systeme vorgegeben.

Außerdem liegt es an den Instituten, den aktuellen Leistungs- und Kapazitätsbedarf der IT-Systeme zu ermitteln und einen Ausblick auf den zukünftigen Bedarf abzuschätzen.

02.9

Auslagerungen und sonstiger Fremdbezug von IT-Dienstleistungen

Als IT-Dienstleistungen definieren die BAIT sämtliche Ausprägungen des IT-Bezugs. Die Auslagerung von IT-Dienstleistungen hat nach den Maßgaben von MaRisk AT9 zu erfolgen – als Auslagerung gelten Finanzdienstleistungen, die typischerweise vom jeweiligen Institut selbst bereitgestellt werden. Dies umfasst ebenfalls Cloud-Dienstleistungen wie die Bereitstellung von Rechenleistung, Speicherplatz, Plattformen oder Software über vernetzte Schnittstellen. Grundlage für die Auslagerung von IT-Dienstleistungen bildet in jedem Fall eine Risikobewertung, deren Art und Umfang das Institut selbst definiert.

Auch der sonstige Fremdbezug von IT-Dienstleistungen muss unter Berücksichtigung der Risikobewertung im Einklang mit der Geschäftsstrategie gesteuert und überwacht werden. Aus dem Risikomanagement hervorgehende Maßnahmen gilt es vertraglich zu vereinbaren. Hierzu zählen etwa Regelungen bezüglich des Informationsrisikomanagements, Informationssicherheitsmanagements, Notfallmanagements und des IT-Betriebs. Außerdem sind erforderliche Exit- und Alternativ-Strategien zu entwickeln, um angemessen auf einen Ausfall des Dienstleisters oder einen Anbieterwechsel reagieren zu können. Die Einbindung von Subunternehmen muss ebenso vertraglich geregelt sein. Die zugrundeliegende Risikobewertung ist regelmäßig und anlassbezogen zu erneuern.

02.12

Kritische Infrastrukturen

Die Anforderungen aus Modul zwölf betreffen ausschließlich Betreiber kritischer Infrastrukturen nach BSI-KritisV. Die BaFin erweitert darin die BAIT um spezielle Vorgaben, die der Erreichung der KRITIS-Schutzziele hinsichtlich Versorgungssicherheit dienen. Zu den kritischen Dienstleistungen im Finanzsektor zählen Bargeldversorgung, kartengestützter Zahlungsverkehr, konventioneller Zahlungsverkehr sowie Verrechnung und Abwicklung von Wertpapier- und Derivatgeschäften.

KRITIS-relevante Institute müssen laut BAIT kritische Infrastrukturen innerhalb des Informationsverbundes zusammen mit den relevanten Schnittstellen eindeutig kennzeichnen – beispielsweise in einer Configuration Management Database (CMDB). Auch in diesem Bereich gilt es die BAIT-Anforderungen und sonstige aufsichtsrechtliche Regelungen vollumfänglich zu beachten. Darüber hinaus müssen Institute das KRITIS-Schutzziel im Informationsrisiko- und Informationssicherheitsmanagement beachten und geeignete Maßnahmen zur Zielerreichung einleiten.

Grundsätzlich sind für Risiken angemessene Maßnahmen zur Mitigation nach dem Stand der Technik zu treffen.

Bei der Zusammenarbeit mit Dienstleistern ist zu beachten, dass das KRITIS-Schutzziel auch bei Auslagerungen von Dienstleistungen den Vorgaben aus KWG, MaRisk und BAIT entsprechen. Außerdem sind im Rahmen der Notfallvorsorge Maßnahmen zu treffen, damit Institute die Versorgung der Bevölkerung mit kritischen Dienstleistungen auch im Notfall aufrechterhalten können.

Dass die erforderlichen Maßnahmen zum Schutz kritischer Dienstleistungen ordnungsgemäß getroffen wurden, müssen Institute mindestens alle zwei Jahre gegenüber dem Bundesamt für Sicherheit in der Informationstechnik (BSI) nachweisen. Die Nachweiserbringung kann im Rahmen der Jahresabschlussprüfung erfolgen.

04

BAIT: Das müssen Sie wissen

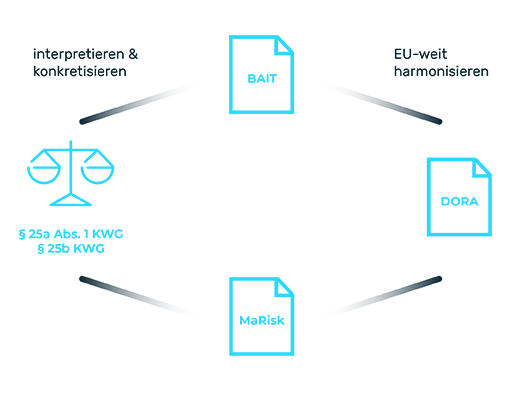

Die Bankaufsichtlichen Anforderungen an die IT (BAIT) geben ein verbindliches Regelwerk zur Absicherung der IT in der Finanzindustrie vor. Sie definieren damit – wie die MaRisk – die gesetzlichen Anforderungen des § 25a KWG. Zielsetzung der regulatorischen Anforderungen ist es, die IT der deutschen Banken effizient und zukunftsorientiert abzusichern und hohe Standards bei der Cyberresilienz zu setzen. Außerdem sollen die BAIT ein unternehmensweites IT-Risikobewusstsein in den Instituten selbst sowie in Hinblick auf Auslagerungsdienstleister fördern. In zwölf Modulen behandeln die BAIT die wesentlichen Bereiche der operativen IT, der konkreten Steuerung und Kontrolle von Prozessen und Dienstleistern sowie die strategische Governance. Banken erhalten damit einen praxisnahen Rahmen für Management und Betrieb ihrer IT sowie für ein optimales und sicheres Zusammenspiel mit angeschlossenen Partnern. Für Letztere gilt, das sie dieselben hohen Standards erfüllen müssen wie die Banken selbst.

Speziell wesentliche Auslagerungen sind beim Outsourcing daher eine große Herausforderung, die nur von erfahrenen Dienstleistern bewältigt werden können.

Als Spezialdienstleister für Cybersicherheit im Finanzsektor begleitet Myra Security schon lange wesentliche und nicht wesentliche Auslagerungen nach KWG § 25, MaRisk AT 9 und BAIT. Mit unserer Expertise unterstützen wir Banken vollumfänglich beim Auslagerungs- und Notfallmanagement. Compliance ist unser Tagesgeschäft. Das Myra SOC überwacht 24/7 alle Systeme und Ereignisse. Namhafte Unternehmen und Organisationen aus der Finanzindustrie nutzen seit Jahren die Security-as-a-Service-Plattform von Myra, um ihre Bedürfnisse nach Cybersicherheit und Compliance gleichermaßen abzudecken.

05

Das macht Myra zum richtigen Partner für die Finanzindustrie

DSGVO-konformer Spezialanbieter mit Branchenexpertise (Sparkassen-Finanzportal, DSV IT Service, Sparkassen und Direktbanken, Finanzdienstleister, KRITIS)

Investitionssichere Technologie: vollautomatische Angriffsmitigation, hochperformante Auslieferung, maximale Skalierbarkeit

Revisionssicher: Myra erfüllt alle Anforderung an die wesentliche Auslagerung nach KWG § 25, MaRisk AT9 und BAIT

Myra erfüllt bereits jetzt alle relevanten Anforderungen des geplanten EU Digital Operational Resilience Act (DORA) an Risikomanagement, Reporting, Testing und Auslagerung

Maximal zertifizierte Qualität: ISO 27001 auf Basis von IT-Grundschutz, PCI-DSS-zertifiziert, BSI-KRITIS-qualifiziert, BSI C5 Testat (in Arbeit), Trusted Cloud

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.