Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Verschlüsselung

Auf einen

Blick

Blick

- 01. Verschlüsselung: eine Definition

- 02. Welche Daten sollten verschlüsselt werden?

- 03. Wann werden Daten verschlüsselt?

- 04. Warum werden Daten verschlüsselt?

- 05. Welche Arten von Verschlüsselung gibt es?

- 06. Was sind die Vor- und Nachteile von asymmetrischer und symmetrischer Verschlüsselung?

- 07. Welche Verschlüsselungsstandards gibt es?

- 08. Einsatzszenarien aus der Praxis

- 09. Verschlüsselung: Das müssen Sie wissen

03

Wann werden Daten verschlüsselt?

Mindestens ebenso relevant wie die Art der Daten, die es mittels Verschlüsselung zu schützen gilt, ist die Frage, wann verschlüsselt werden soll. Der verschlüsselte Datentransfer im Internet hat seit den Snowden-Enthüllungen von 2013 ein starkes Momentum erlangt. Heutzutage arbeiten die meisten kommerziellen Webseiten und Internetdienste mit einer HTTPS-Verschlüsselung, die den Transportweg absichert. Diese gängige Praxis erschwert es Angreifer, den Datenverkehr bei der Übertragung zu belauschen.

Daneben kommt Verschlüsselung auch bei der Lagerung von Daten zum Einsatz, wenn diese gerade nicht aktiv genutzt werden. Auf diese Weise können Unternehmen etwa ihre Daten im Rechenzentrum vor unberechtigtem Zugriff schützen.

Eine vollständige Verschlüsselung über den gesamten Transportweg hinweg bietet die sogenannte Ende-zu-Ende-Verschlüsselung. Diese Technologie zielt darauf ab, dass wirklich nur autorisierte Sender und Empfänger auf die jeweiligen Daten zugreifen können. Selbst der Provider von Ende-zu-Ende-verschlüsselten Services kann nicht die auf seinen Servern eingehenden Informationen einsehen. Aus diesem Grund eignet sich Ende-zu-Ende-Verschlüsselung speziell für die Absicherung von digitalen Kommunikationsmitteln wie Chats oder E-Mails.

05

Welche Arten von Verschlüsselung gibt es?

Ganz grundsätzlich können Verschlüsselungsverfahren in zwei Kategorien unterteilt werden: symmetrische und asymmetrische Verschlüsselung. In der Praxis schließen sich beide Kategorien per se nicht aus. Vielmehr setzen Entwickler oftmals auch hybride Verfahren ein, um die Stärken der beiden Verfahren miteinander zu vereinen.

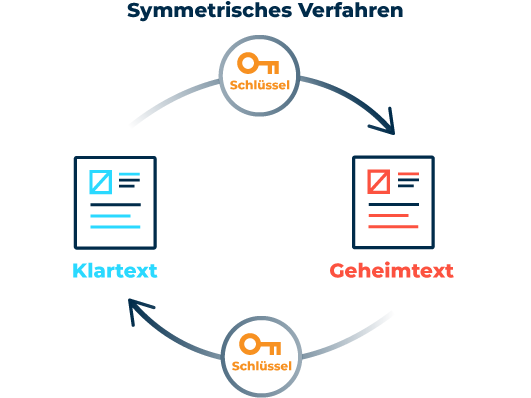

Symmetrische Verfahren

Hierbei werden Ver- und Entschlüsselung mit demselben Schlüssel durchgeführt. Das bedeutet, dass sowohl Sender als auch Empfänger vor der Benutzung den geheimen Schlüssel vereinbaren und austauschen. Prominentes Beispiel: Die Cäsar-Verschlüsselung, die der gleichnamige römische Feldherr für seine militärische Korrespondenz eingesetzt haben soll, verwendet auch nur einen Schlüssel und ist deshalb ein symmetrisches Verfahren. Dabei werden zur Verschlüsslung die Buchstaben des Alphabets um einen bestimmten (geheimen) Wert zyklisch nach rechts verschoben. Zur Entschlüsselung ist der gegenteilige Vorgang um denselben Wert erforderlich.

Während klassische symmetrische Verschlüsselungsverfahren auf Buchstabenebene arbeiten, um Klartext in verschlüsselten Text umzuschreiben, erfolgt die Chiffrierung bei computergestützten Kryptografieverfahren auf Bit-Ebene. Man unterscheidet dabei zwischen Stromverschlüsselungen und Blockverschlüsselungen.

Stromverschlüsselung

Jedes Bit wird mit einem Bit des Schlüsselstroms verknüpft.

Blockverschlüsselung

Die zu verschlüsselnden Bits werden in Blöcke von festgelegter Länge zusammengefasst und auf ein Chiffrat fester Länge abgebildet.

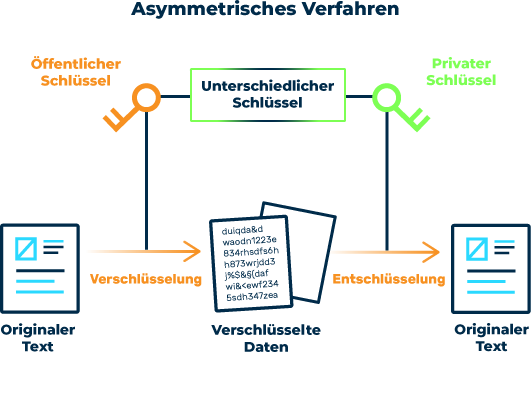

Asymmetrische Verfahren

Diese Kryptografieverfahren verwenden ein Schlüsselpaar für jeden Teilnehmer: einen öffentlichen Schlüssel, den Public Key und einen privaten Schlüssel, den Private Key. Während der Public Key, wie sein Name bereits vermuten lässt, für jedermann zugänglich ist, bleibt der Private Key geheim. Der Sender wendet den Public Key des Empfängers zur Verschlüsselung an, während der Empfänger seinen Private Key zur Entschlüsselung nutzt. Die Asymmetrie ergibt sich dadurch, dass Daten, die mit dem Public Key verschlüsselt wurden, nur mit dem geheimen Private Key des Schlüsselpaares entschlüsselt werden können. Das bekannteste asymmetrische Verfahren ist RSA.

Hybride Verfahren

Dabei werden die Daten selbst mit einem symmetrischen Verfahren verschlüsselt. Für den Schlüsselaustausch kommt hingegen ein asymmetrisches Verfahren zum Einsatz, um die Sicherheit zu erhöhen.

06

Was sind die Vor- und Nachteile von asymmetrischer und symmetrischer Verschlüsselung?

Natürlich gibt es auch bei den verschiedenen Chiffrierungsverfahren Vor- und Nachteile – daher gilt es, sorgfältig abzuwägen, welche Verschlüsselung den jeweiligen Sicherheitsansprüchen am besten gerecht wird.

07

Welche Verschlüsselungsstandards gibt es?

Seit den ersten Kryptografieverfahren sind einige Jahre ins Land gezogen – die Verschlüsselungsmöglichkeiten sind heutzutage geprägt von Hightech. Hier einige der wichtigsten Lösungen, die definitiv in diesem Zusammenhang erwähnt werden müssen:

RSA

RSA ist ein asymmetrisches Verfahren, das sowohl zur Verschlüsselung als auch für die digitale Signatur verwendet werden kann. Es wurde ursprünglich in den Jahren 1977/78 von Ron Rivest, Adi Shamir und Leonard Adleman am MIT entwickelt. Seine Sicherheit basiert auf dem mathematischen Problem, eine große Zahl in ihre einzelnen Primfaktoren zu zerlegen. Da RSA im Vergleich zu Verschlüsselungen wie 3DES und AES mindestens um den Faktor 1.000 langsamer ist, wird das Verfahren in der Praxis meist nur zum Austausch eines Schlüssels eingesetzt. Die Verschlüsselung der eigentlich zu schützenden Daten erfolgt hingegen symmetrisch, um eine möglichst hohe Performance zu gewährleisten.

Advanced Encryption Standard (AES)

Der Advanced Encryption Standard (AES) gilt als Nachfolger von DES und wurde im Jahr 2000 vom National Institute of Standards and Technology (NIST) als neuer Standard veröffentlicht. Die Bezeichnungen der drei AES-Varianten AES-128, AES-192 und AES-256 beziehen sich jeweils auf die gewählte Schlüssellänge. AES bietet ein sehr hohes Maß an Sicherheit; erst über zehn Jahren nach seiner Standardisierung wurde die erste theoretische Schwachstelle gefunden, die allerdings in der Praxis nicht von Relevanz ist. Der Algorithmus ist frei verfügbar und darf ohne Lizenzgebühren eingesetzt sowie in Soft- und Hardware implementiert werden. In den USA sind AES-192 und AES-256 für staatliche Dokumente mit höchster Geheimhaltungsstufe offiziell zugelassen.

Data Encryption Standard (DES)

Der weitverbreitete, symmetrische Verschlüsselungsalgorithmus Data Encryption Standard (DES) wurde 1975 in einer Kooperation von IBM und der National Security Agency (NSA) entwickelt. Ziel der Entwickler war es, einen genauso sicheren wie einheitlichen Standard für die Behörden-übergreifende Verschlüsselung zu erschaffen. Heute wird DES aufgrund der verwendeten Schlüssellänge von nur 56 Bit für zahlreiche Anwendungen als nicht ausreichend sicher erachtet. Die Schlüssellänge kann aber durch Mehrfachanwendung vergleichsweise einfach vergrößert werden. Als Triple-DES, oder TDES, 3DES oder DESede bezeichnet, wird DES weiterhin häufig für Bankdienstleistungen eingesetzt.

Twofish

Twofish ist ein symmetrischer Verschlüsselungsalgorithmus mit Schlüssellängen von 128, 192 oder 256 Bit, der seit 1998 als Nachfolger des ebenfalls noch gebräuchlichen Blowfish im Einsatz ist. Twofish ist nicht patentiert und wurde unter Public Domain veröffentlicht. Es steht damit jedem zur Nutzung frei zur Verfügung.

08

Einsatzszenarien aus der Praxis

Verschlüsselung ist ein fester Bestandteil in vielen digitalen Lösungen unserer Zeit. Vor allem die Kommunikation im Internet wird über Kryptografie vor unberechtigtem Zugriff geschützt. Einige Einsatzszenarien:

S/MIME

Secure/Multipurpose Internet Mail Extensions (kurz: S/MIME) ist ein Standardverfahren zum Verschlüsseln und Signieren von E-Mails, das vor allem bei Unternehmen zum Einsatz kommt. Firmen können damit sowohl die Integrität der übertragenen Informationen als auch die Identität des Absenders sicherstellen. S/MIME nutzt eine hybride Verschlüsselung, bei dem die Inhalte der E-Mail durch eine symmetrische Verschlüsselung geschützt sind, während der Schlüsselaustausch über ein asymmetrisches Verfahren verfolgt. S/MIME setzt außerdem auf ein hierarchisches Zertifikatssystem zur Authentifizierung der Public Keys. Unternehmen und private Nutzer erhalten hierzu von zentralen Zertifizierungsstellen (Certificate Authority) die für die Schlüsselerstellung benötigten Zertifikate. Je nach Authentifizierungsgrad sind unterschiedliche Klassen an Zertifikaten erhältlich, manche Zertifizierungsstellen bieten auch kostenlose Zertifikate für den privaten Einsatz an.

PGP

Das von Phil Zimmermann entwickelte Tool Pretty Good Privacy (kurz: PGP) dient ebenfalls zur Verschlüsselung und Signatur von E-Mails. Es verfolgt einen ähnlichen Ansatz wie S/MIME, wird im Gegensatz dazu aber primär für den Privatgebrauch eingesetzt. Im Gegensatz zu S/MIME „zertifizieren“ bei PGP vertrauenswürdige Dritte die erforderlichen Schlüssel – zentrale Stellen gibt es im sogenannten Web of Trust, das sich aus den PGP-Nutzern zusammensetzt, nicht. Aus diesem Grund wird PGP oder dessen freie Forks OpenPGP und GnuPG auch von der Open-Source-Gemeinschaft bevorzugt für die Absicherung von E-Mails behandelt.

KeePass

Der freie Passwortmanager KeePass dient der lokalen Verwaltung von Logindaten auf Desktop-Systemen. Zur Absicherung der Kennwortdatenbank nutzt die Open-Source-Lösung symmetrische Verschlüsselungsverfahren. Je nach eingesetzter KeePass-Version und Nutzervorlieben kommen hierfür die Algorithmen AES, Twofish oder ChaCha20 zum Einsatz. Die verschlüsselte Datenbank lässt sich nur durch die Eingabe des zuvor festgelegten Masterpassworts wieder frei sperren. KeePass ist primär für die Nutzung unter Windows konzipiert, weitere Betriebssysteme decken die zahlreichen Forks des Projekts ab, wie etwa KeePassXC, Keepass2Android oder MiniKeePass.

HTTPS

Das HTTPS-Protokoll (Hypertext Transfer Protocol Secure) erlaubt den Aufbau von verschlüsselten Verbindungen im Internet. Technisch handelt es sich bei HTTPS um herkömmliche Verbindungen mittels HTTP (Hypertext Transfer Protocol) in Kombination mit Verschlüsselung und Authentifizierung via SSL/TLS (Secure Sockets Layer / Transport Layer Security). SSL und dessen Nachfolger TLS sichern als kryptografische Zusatzschicht den Datenverkehr im Netz. In der Praxis kommt heutzutage nahezu ausschließlich TLS zum Einsatz. Dennoch hat sich im Sprachgebrauch die Verschlüsselungsmethode mit der Bezeichnung “SSL/TLS” eingebürgert. TLS benutzt ein asymmetrisches Verfahren für den Schlüsselaustausch. Die verschlüsselte Verbindung selbst verwendet hingegen ein symmetrisches Verfahren, um Performance-Einbußen zu vermeiden. Für die eindeutige Authentifizierung von Servern und Domains sind SSL-Zertifikate erforderlich, die Seitenbetreiber bei Zertifizierungsstellen erhalten.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.