Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Social Engineering

03

Bei welchen Angriffen kommt Social Engineering zum Einsatz?

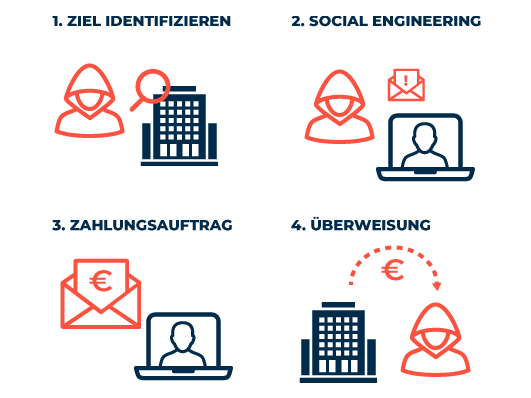

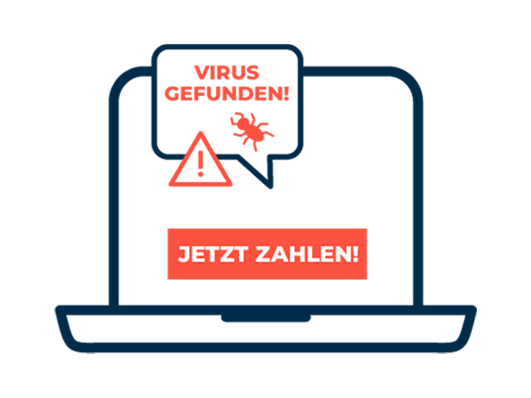

Attacken auf Grundlage von Social Engineering unterscheiden sich außer durch die gewählten Kommunikationswege auch durch die konkrete Vorgehensweise der Angreifer und dem damit verbundenen Aufwand. Zu den geläufigsten Methoden zählen:

04

Wie können sich Unternehmen vor Social-Engineering-Angriffen schützen?

Technische Abwehrmaßnahmen

Technische Maßnahmen sind nur bedingt geeignet, um Social-Engineering-Angriffe abzuwehren. Mehrschichtige Anmeldeverfahren erhöhen zwar den Aufwand für eine Kompromittierung, können aber dennoch von professionellen Angreifern ausgehebelt werden. Auch Techniken wie SPF, DKIM und DMARC (Sender Policy Framework, DomainKeys Identified Mail und Domain-based Message Authentication, Reporting and Conformance), E-Mail-Verschlüsselung oder die automatische Kennzeichnung externer E-Mails im Posteingang bieten keinen zuverlässigen Schutz. Sie helfen zwar, gefälschte Absenderadressen zu identifizieren; Cyberkriminelle finden aber auch hier immer wieder eine Möglichkeit, die technischen Abwehrmaßnahmen zu umgehen.

Awareness-Schulungen

Der am häufigsten ausgenutzte Faktor bei Social-Engineering-Angriffen ist Unwissenheit. Wer sein Unternehmen effektiv schützen will, muss daher mit Schulungen für Awareness bei seinen Beschäftigten sorgen. Sie sollten ein gesundes Misstrauen entwickeln und z. B. E-Mail-Absender sorgfältig prüfen, um betrügerische Nachrichten rechtzeitig als solche zu erkennen. Zur kontinuierlichen Sensibilisierung des Personals können auch regelmäßig simulierte Angriffe durch die IT-Abteilung oder externe Dienstleister durchgeführt werden.

Mehrstufiger Verifizierungsprozess

Insbesondere für Anfragen bezüglich vertraulicher Daten oder Finanztransaktionen empfiehlt es sich, einen mehrstufigen Verifizierungsprozess und Verhaltensrichtlinien zu etablieren. Mitarbeiterinnen und Mitarbeiter sollten im Zweifelsfall beispielsweise telefonisch Rücksprache halten, um per E-Mail erhaltene Anweisungen vom vermeintlichen Absender bestätigen zu lassen.

Datensparsamkeit auf Social Media

Alle Beschäftigten sollten darauf achten, wie viele und welche Informationen sie in Social-Media-Kanälen veröffentlichen. Denn dort gepostete Inhalte dienen Angreifern häufig als Datengrundlage für Social-Engineering-Attacken.