Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Cache Poisoning

03

Welche Auswirkungen hat DNS Cache Poisoning auf Unternehmen?

Cyberkriminelle können mittels Cache Poisoning gezielt die Kunden einzelner Unternehmen und Dienste ins Visier nehmen. Für die betroffenen Firmen bedeuten solche Attacken schwerwiegende Folgen:

Schäden im operativen Geschäft

Kunden werden von der eigenen Plattform ferngehalten und können keine Einkäufe tätigen. Kommt es zu Missbrauch durch gestohlene Zugangsdaten, entstehen zusätzliche Kosten, da beispielsweise die Zahl der Rückerstattungen ansteigt.

Imageschäden

Obwohl der Fehler meist gar nicht bei den betroffenen Unternehmen selbst liegt, wirken sich Angriffe mittels Cache Poisoning sehr wohl auf deren Image aus. Für Kunden macht es keinen Unterschied, wer konkret verantwortlich ist. Sie assoziieren die Datenpanne direkt mit mangelhafter Digitalkompetenz beim Anbieter.

Datenmanipulation und Missbrauch

Kommt es im Rahmen von Cache-Poisoning-Angriffen zu einer Korrumpierung von Kundendaten, kann das ebenfalls große Schäden nach sich ziehen. Speziell wenn Manipulationen lange Zeit unentdeckt bleiben, drohen hohe Folgeschäden – mitunter für die aufwändige Bereinigung der Daten.

Häufige Fragen zu Cache Poisoning

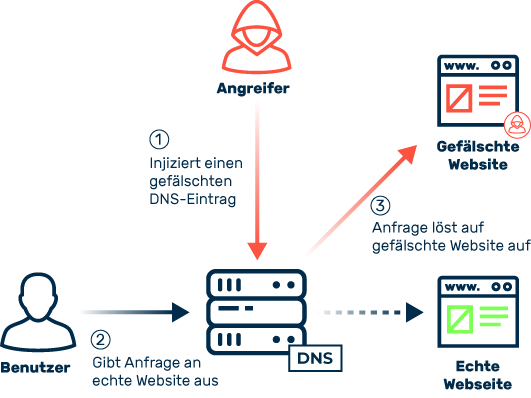

DNS Spoofing oder Cache Poisoning ist ein spezieller Angriff auf das Domain Name System (DNS), um manipulierte Einträge in den DNS Cache von Name-Servern zu schmuggeln. Dazu wird die Zuordnung zwischen einem Domain-Namen und der zugehörigen IP-Adresse verfälscht (Der englische Begriff „Spoofing“ bedeutet übersetzt Manipulation, Verschleierung oder Vortäuschung). Der Zweck ist es, Datenverkehr unbemerkt umzuleiten, um zum Beispiel durch Phishing oder Pharming Zugangsdaten und andere Informationen abzugreifen.

Bei einer ARP-Cache-Poisoning-Attacke missbrauchen Angreifer das Address Resolution Protocol (ARP), um einen Computer im Netzwerk mitzuteilen, dass sich die MAC-Adresse des zugeordneten Default-Gateways geändert hat. Dazu manipulieren sie die ARP-Tabelle des anfragenden Rechners, weshalb man auch von einer „Vergiftung“ des ARP-Cache spricht. So können sie den gesamten Datenverkehr auf ein von ihnen kontrolliertes System umleiten und unbemerkt sensible Informationen wie Passwörter abgreifen.