Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

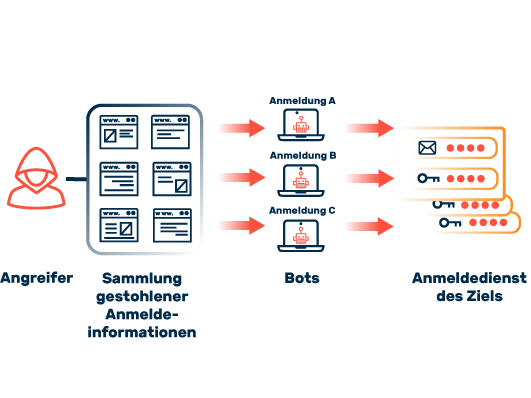

Credential Stuffing

Was sind die Folgen von Credential Stuffing?

Ein Angriff per Credential Stuffing schadet betroffenen Unternehmen und Institutionen immer. An den Folgen leiden betroffene Organisationen noch Jahre später. Ein effizienter Schutz ist deshalb äußerst wichtig.

Wirtschaftliche Schäden

Entdecken Kunden Missbrauch ihrer Zugangsdaten, entstehen für Online-Händler zusätzliche Kosten. Vermehrte Rückerstattungen etwa führen zu einer großen wirtschaftlichen Belastung.

Image-Schäden

Werden die User-Daten auf Ihrer Seite missbraucht oder gestohlen, wirkt sich das negativ auf Ihre Kundenbeziehung aus. Der Vertrauensaufbau kann Jahre dauern und enorme Investitionen erfordern.

Datenmanipulation

Erhalten Angreifer Zugriff auf die Daten Ihrer Nutzer, können sie diese nach beliebigem verändern und manipulieren. Je länger der Datenmissbrauch unentdeckt bleibt, desto größere Schäden drohen

05

Wie können sich Unternehmen vor Credential Stuffing schützen?

Die Abwehr von Credential Stuffing fällt für die betroffenen Unternehmen äußerst komplex aus. Hier ist ein Spagat aus Sicherheit und Usability gefragt. Komplexe Vorgaben an die Passwortsicherheit sowie nachgelagerte Human Interaction Proof-Verfahren wie Captchas erhöhen zwar die Sicherheit von Portalen, sorgen bei einer zu aggressiven Konfiguration allerdings für Frust bei den Nutzern.

Außerdem stellen Captchas ebenfalls keine unüberwindbare Hürde für Angreifer dar. Längst haben sich spezialisierte Dienstanbieter im Internet etabliert, die mit einer Armee von Billiglöhnern die Captcha-Aufforderungen zu Spottpreisen lösen – selbst API-Anbindungen zu diesen fragwürdigen Services sind erhältlich. Damit genügt eine simple Erweiterung der bestehenden Angriffs-Tools, um Captchas zu umgehen.

Eine weitere und weitaus effektivere Möglichkeit der Bot-Bekämpfung stellt die systematische Reglementierung automatischer Anfragen dar. Hierbei werden bösartige Bots mittels spezieller Software eindeutig identifiziert und blockiert, während gutartige Anfragen – etwa von Suchmaschinen – weiterhin toleriert sind. Da heutzutage der Traffic auf Webseiten rund zur Hälfte aus Bot-Anfragen besteht, steckt in der Verwaltung dieser Datenströme enormes Potenzial.

Myra schützt Ihre Webdienste vor Credential Stuffing

Myra Security bietet mit der Application Security und dem darin enthaltenen Deep Bot Management eine vorgelagerte Schutzinstanz, die Webanwendungen vor Credential Stuffing bewahrt. Die hochperformante Myra-Technologie überwacht, analysiert und filtert schädlichen Traffic, noch bevor virtuelle Angriffe einen realen Schaden anrichten.

Zur Myra Application Security