Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Was ist ein DDoS-Angriff?

02

DoS vs. DDoS

Während ein DDoS-Angriff eine koordinierte Attacke von vielen verteilten Systemen ist, basiert ein klassischer Denial-of-Service (DoS)-Angriff auf einer einzelnen Quelle. Bei einem DoS-Angriff versucht der Angreifer, ein System durch das gezielte Aussenden übermäßiger Anfragen oder die Ausnutzung von Schwachstellen lahmzulegen. DoS-Angriffe sind technisch gesehen noch aktuell, aber in der Praxis weniger relevant als DDoS-Angriffe. Im Gegensatz zu DDoS-Angriffen sind DoS-Angriffe oft leichter abzuwehren, da sie von einer einzigen IP-Adresse stammen und einfacher blockiert werden können. Dennoch können sie erheblichen Schaden anrichten, insbesondere wenn sie Sicherheitslücken im System ausnutzen oder gezielt wichtige Dienste stören.

4. Wer sind die Angreifer?

Die Motive der Angreifer sind vielfältig. Sie reichen von Erpressung und Zerstörung bis hin zu politischem Protest oder auch Langeweile. Das Ziel ist jedoch immer dasselbe: Die anvisierten Applikationen und Infrastrukturen sollen mit künstlichen Anfragen ausgebremst und lahmgelegt werden.

Script Kiddies

Als "Script Kiddies" werden in erster Linie Cyberangreifer mit geringen technischen Fähigkeiten bezeichnet, die vorgefertigte Tools und frei verfügbare Skripte für ihre Angriffe nutzen. Obwohl sie oft als „Amateure“ abgetan werden, können ihre Aktionen erheblichen Schaden verursachen – besonders dann, wenn die angegriffenen Applikationen und Infrastrukturen über keine dedizierten Schutzsysteme verfügen.

Cyberkriminelle & Hacktivisten

Die absolute Mehrheit aller DDoS-Attacken geht auf das Konto von Cyberkriminellen und Hacktivisten. Während Cyberkriminelle mit ihren Angriffen in erster Linie monetäre Ziele verfolgen, um beispielsweise Lösegeld zu erpressen, sind Hacktivisten bestrebt, möglichst große und öffentlichkeitswirksame Schäden anzurichten, um mit der daraus resultierenden Verunsicherung der Bevölkerung eine politische Agenda zu verfolgen.

Staatliche Cyberakteure

In der hybriden Kriegsführung nutzen staatliche Cyberakteure autoritärer Regime DDoS, um die Infrastruktur gegnerischer Länder zu destabilisieren. Beispiele hierfür sind Angriffe auf Energieversorger oder Regierungsnetzwerke, die im Zuge geopolitischer Spannungen zunehmen. Solche Angriffe sind oft Teil größerer Cyber-Kriegsstrategien.

05

Ziele von DDoS-Angriffen

DDoS ist nicht nur eine technische Herausforderung; es ist oft Teil einer größeren Strategie von Cyberkriminellen. Das Ziel dieser Angriffe kann vielschichtig sein, und es ist entscheidend, die Motive hinter den Angriffen zu verstehen, um effektive Sicherheitsmaßnahmen zu ergreifen.

Erpressung und finanzielle Motivation

Ein häufiges Ziel von DDoS-Angriffen ist die Erpressung von Unternehmen. Angreifer setzen oft DDoS-Attacken als Druckmittel ein, um Lösegeld zu verlangen. Sie drohen damit, die Dienste eines Unternehmens für eine bestimmte Zeit zu stören, es sei denn, sie erhalten eine Zahlung. Dies kann besonders für Unternehmen verheerend sein, die auf ihre Online-Präsenz angewiesen sind.

Rufschädigung und Wettbewerbsverdrängung

DDoS-Angriffe können auch dazu verwendet werden, den Ruf eines Unternehmens zu schädigen. Wenn ein Unternehmen während eines Angriffs offline ist, kann dies potenzielle Kunden abschrecken und die Glaubwürdigkeit beeinträchtigen. In wettbewerbsintensiven Branchen nutzen einige Akteure DDoS-Angriffe, um Konkurrenten zu schwächen oder deren Marktanteile zu verringern.

Politische oder soziale Botschaften

Manchmal sind DDoS-Angriffe ein Werkzeug des Aktivismus. Gruppen, die sich für soziale oder politische Veränderungen einsetzen, nutzen DDoS-Attacken, um auf ihre Anliegen aufmerksam zu machen. Diese sogenannten „Hacktivisten“ sehen ihre Aktionen als Formen des Protests, auch wenn sie in vielen Fällen rechtliche und ethische Grauzonen betreten.

Ablenkung für andere Angriffe

DDoS kann auch als Ablenkung verwendet werden, um andere, subtilere Angriffe durchzuführen. Während die IT-Abteilung eines Unternehmens damit beschäftigt ist, die DDoS-Attacke abzuwehren, können Angreifer versuchen, in das Netzwerk einzudringen und sensible Daten zu stehlen. Diese Taktik unterstreicht die Notwendigkeit eines ganzheitlichen Sicherheitsansatzes, der DDoS-Schutz nicht isoliert betrachtet.

Testen von Schwachstellen

Ein weiterer Grund für DDoS-Angriffe kann die Absicht sein, die Verteidigungsmechanismen eines Unternehmens zu testen. Cyberkriminelle können DDoS-Angriffe als Möglichkeit nutzen, um herauszufinden, wie gut ein Unternehmen auf solche Bedrohungen reagiert und welche Sicherheitslücken möglicherweise existieren.

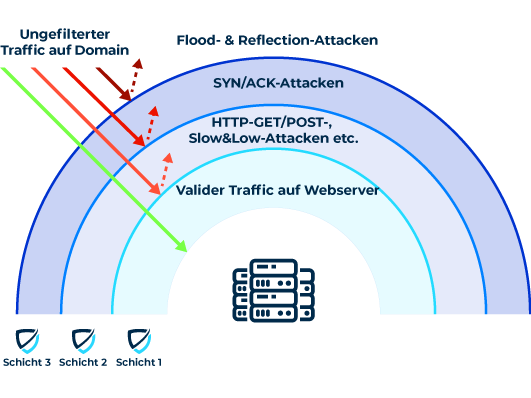

DDoS-Angriffe auf Layer 3 und 4

Zu den häufigsten Attacken auf die Vermittlungs- und Transportschicht (Layer 3 und 4) zählen TCP SYN Floods und DRDoS-Angriffe auf UDP-Basis. Weitere typische Angriffsvarianten sind ICMP-Flood, UDP-Fragmentation, UDP-Amplification via DNS, NTP, rpcbind, SSDP, ACK-Flood und RST-Flood. Alle diese Angriffe belasten das Ziel entweder mit sehr hohen Bandbreiten oder immensen Paketraten. Legitime Zugriffe finden so keinen Datenkanal mehr, um eine Kommunikation zu etablieren.

Beispielsweise bombardiert ein von Angreifern ferngesteuertes Botnetz bei einer SYN/ACK-Attacke (oder SYN- und ACK-Floods) einen Server mit SYN-Paketen. Diese sind normalerweise Teil des sogenannten Threeway Handshake (Drei-Wege-Handschlag), der beim Aufbau einer TCP-Verbindung zwischen Client und Server erfolgt. Eine SYN/ACK-Attacke provoziert massenhaft halboffene Verbindungen, indem sie viele SYN-, aber keine zum vollständigen Verbindungsaufbau benötigten ACK-Pakete sendet. Die Folge: Es können keine neuen Verbindungen mehr hergestellt werden, und die Website ist nicht mehr erreichbar.

Das Myra Cloud Scrubbing schützt IT-Infrastrukturen vor solchen volumetrischen Angriffen auf der Vermittlungs- und Transportschicht. Über das automatische Flow-Monitoring sind detaillierte Traffic-Analysen möglich. Die Umschaltung von betroffenen Netzen erfolgt im Angriffsfall vollautomatisch.

DDoS-Angriffe auf Layer 7

(Distributed) Denial of Service auf der Anwendungsschicht (Layer 7) basiert auf bereits aufgebauten Verbindungen und haben sich zu einer der häufigsten Angriffsformen entwickelt. Insbesondere HTTP GET, POST und weitere Flood-Attacken sowie Low- und Slow-Angriffe sind bei Cyberkriminellen beliebt. Sie zielen darauf ab, die schwächste Komponente einer Infrastruktur zu penetrieren und so eine Überlastung der Webapplikation hervorzurufen.

Beispielsweise überfluten Angreifer bei einer HTTP-GET-Flood-Attacke einen Webserver mit HTTP-Anfragen, die etwa gezielt Seiten mit großem Ladevolumen aufrufen. Dadurch wird der Server überlastet und kann keine legitimen Anfragen mehr verarbeiten. Die Folge: Die Website ist für Nutzer nicht mehr erreichbar.

Attacken auf der Applikationsebene werden von den Sensoren eines Schutzes für die Vermittlungs- und Transportschicht meist nicht bemerkt. Da es sich um Standard-URL-Anfragen handelt, sind Flood-Attacken nur schwer von regulärem Traffic zu unterscheiden. Schutzsysteme für Layer 3 und 4 erkennen zum Beispiel keinen Unterschied zwischen einem HTTP-GET-Flood-Angriff und einem validen Download. Entsprechend erfordert es zur Absicherung einer Webapplikation eine IT Sicherheit auf allen relevanten Layern. Vor allem Angriffe, die auf das Abgreifen sensibler Daten abzielen, lassen sich nur durch einen Layer-7-Schutz erkennen und abwehren.

Der DDoS Schutz von Myra schützt Webapplikationen auf Layer 7 vollautomatisch. Dank hundertprozentiger Traffic-Sichtbarkeit ermöglicht Myra ein intelligentes Load-Balancing sowie Site Failover mit hoher Zuverlässigkeit und minimalen Antwortzeiten.

07

KI-Botnetze und KI-Operatoren verschärfen DDoS-Risiko

Die breite Verfügbarkeit von Large Language Modellen (LLM) und anderen KI-Lösungen sorgen für eine Verschärfung der Cyberbedrohungslage. Angreifer missbrauchen diese fortschrittlichen Technologien, um DDoS-Angriffe zu verschleiern, ihre Angriffsmethoden adaptiv der bestehenden Verteidigung anzupassen und um gezielt nach Schwachstellen in Applikationen und Infrastrukturen zu suchen.

Die Integration von KI-Technologien in DDoS-Angriffe führt zu einer qualitativen und quantitativen Eskalation der Bedrohungslage. KI-gesteuerte Botnetze wie Zergeca oder DDoSia nutzen fortgeschrittene Technologien wie DNS-over-HTTPS (DoH) zur verschleierten Kommunikation und automatisierte Angriffsanpassungen in Echtzeit. Diese Systeme analysieren Schwachstellen wesentlich schneller als herkömmliche Tools - neu veröffentlichte Sicherheitslücken werden innerhalb von Stunden ausgenutzt, um maßgeschneiderte Exploits zu generieren, die gezielt WAF-Evasion-Techniken und Multi-Vektor-Angriffe kombinieren.

KI-Operatoren ermöglichen zudem dynamische Angriffsmuster: Algorithmen variieren während laufender Angriffe kontinuierlich Parameter wie Paketgrößen, Headerdaten oder Abfragehäufigkeiten, um Mitigationssysteme zu überlisten. Besonders kritisch ist die Fähigkeit moderner KI-Bots, menschliche Nutzungsmuster (z.B. Klickverhalten, Sitzungsdauer) zu imitieren, was die Unterscheidung zwischen legitimen Zugriffen und Angriffsverkehr erheblich erschwert.

10. Was sind die Folgen eines Angriffs?

Ein Angriff schadet betroffenen Unternehmen und Institutionen immer, unabhängig von der gewählten Methode. An den Folgen leiden betroffene Organisationen noch Jahre später. Eine effiziente DDoS-Kontrolle ist deshalb äußerst wichtig.

Wirtschaftliche Schäden

Wenige Minuten offline sein kostet schnell mehrere tausend Euro. Entgangene Gewinne und verpuffte Marketing-Budgets sind nur ein Teil der finanziellen Schäden.

Imageschäden

Nach einem erfolgreichen DDoS-Angriff ist der Reputationsverlust unkalkulierbar groß. Der Wiederaufbau kostet viele Ressourcen und kann Jahre dauern.

Datendiebstahl

Während eines DDoS-Angriffs funktionieren die Systeme nicht mehr in der gewohnten Form. Unter Hoch- bzw. Überlast werden manche Systeme plötzlich angreifbar und eröffnen neue Angriffsvektoren.

14

Evolution der DDoS-Angriffe

Die Häufigkeit und Intensität von DDoS hat in den letzten Jahren weiter exponentiell zugenommen. Während 2013 die Angriffsstärke durch die Nutzung von DNS-Servern für DRDoS-Angriffe massiv zunahm, erreichten die Angriffe 2016 mit der Mirai-Malware eine neue Dimension. Diese Malware nutzte ein Botnet aus über 100.000 IoT-Geräten, um einen 1,2 Tbit/s starken Angriff auf den Service Provider Dyn durchzuführen. Im Jahr 2018 wurde die Coding-Plattform GitHub mit Traffic-Spitzen von 1,35 TBit/s überlastet und ein weiteres US-Unternehmen erlebte einen Angriff mit über 1,7 TBit/s.

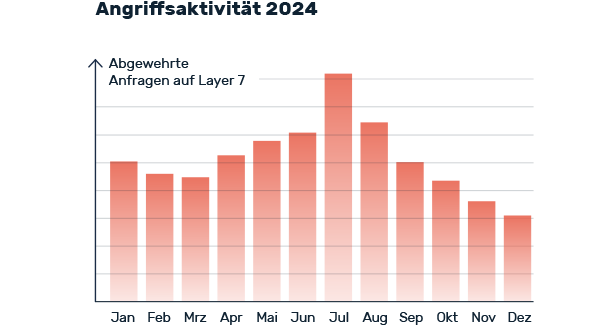

In den letzten Jahren hat sich die Situation weiter verschärft. Im Jahr 2024 stieg die Zahl der von Myra abgewehrten Angriffe im Vergleich zum Vorjahr um 25 Prozent. Besonders betroffen sind der öffentliche Sektor, die Finanz- und Versicherungsbranche sowie kritische Infrastrukturen. Auch die Intensität der Angriffe hat zugenommen: Im Oktober 2024 wurde ein Rekordwert von 5,6 Tbit/s erreicht. Zugenommen haben ebenso komplexe Angriffe mit mehreren Angriffsvektoren.

Hier sind fünf der größten und bekanntesten DDoS-Angriffe der Geschichte, basierend auf ihrem Ausmaß und ihren Auswirkungen:

1. MafiaBoy (2000) – Der DDoS-Angriff der Frühzeit

Einer der frühesten groß angelegten DDoS-Angriffe ereignete sich im Jahr 2000, als ein 15-jähriger Hacker namens MafiaBoy Angriffe auf große Websites wie Yahoo, eBay, CNN und Amazon startete. Zu dieser Zeit war Yahoo eine der größten Suchmaschinen, und der Angriff führte dazu, dass sie fast eine Stunde lang nicht verfügbar war. Obwohl dies im Vergleich zu modernen Standards gering war, zeigte es, wie anfällig große Online-Plattformen waren.

2. Dyn (2016) – Der Mirai-Botnet-Angriff

Einer der berüchtigtsten DDoS-Angriffe ereignete sich im Oktober 2016 und richtete sich gegen Dyn, einen großen DNS-Anbieter. Der Angriff wurde über das Mirai-Botnet gestartet, das IoT-Geräte wie Kameras und Router kapern konnte. Dies führte zu massiven Ausfällen bei großen Websites wie Twitter, Netflix, Amazon und Reddit. Zu Spitzenzeiten erreichte der Angriff 1,2 Tbps (Terabit pro Sekunde) und war damit einer der größten, die jemals verzeichnet wurden.

3. Google (2017) – 2,54 Tbps-Angriff

Im September 2017 wurde Google von einem rekordverdächtigen DDoS-Angriff getroffen, der in der Spitze 2,54 Tbps erreichte. Dieser Angriff ging von in China ansässigen Bedrohungsakteuren aus und dauerte über sechs Monate an. Google gab die Einzelheiten erst 2020 bekannt und zeigte damit das schiere Ausmaß des Angriffs. Trotz der Größe konnte Google ihn ohne größere Dienstunterbrechungen abwehren.

4. GitHub (2018) – 1,35 Tbps-Angriff

Im Februar 2018 wurde GitHub, eine beliebte Code-Repository-Plattform, von einem DDoS-Angriff mit 1,35 Tbps getroffen, was ihn zum größten Angriff aller Zeiten zu diesem Zeitpunkt machte. Bei dem Angriff wurde eine Technik namens Memcached-Verstärkung eingesetzt, die den Datenverkehr erheblich steigerte, ohne dass ein Botnetz erforderlich war. Githubs DDoS-Schutzdienst, Akamai, konnte den Angriff innerhalb weniger Minuten abwehren.

5. AWS (2020) – 2,3 Tbps-Angriff

Amazon Web Services (AWS) war im Februar 2020 einem massiven DDoS-Angriff ausgesetzt, der in der Spitze 2,3 Tbps erreichte. Der Angriff nutzte eine Schwachstelle in CLDAP (Connectionless Lightweight Directory Access Protocol) aus, um den Datenverkehr zu verstärken. AWS gelang es, den Angriff abzufangen und abzuschwächen und so größere Störungen zu verhindern.

Diese Angriffe verdeutlichen, wie DDoS-Taktiken sich im Laufe der Zeit weiterentwickelt haben, wobei Angreifer IoT-Geräte, Verstärkungstechniken und massive Botnets nutzen, um kritische Dienste zu stören.

Häufige Fragen zu DDoS Angriffen

DDoS steht für Distributed Denial of Service (wörtlich übersetzt: verteilte Dienstverweigerung) und beschreibt Cyberangriffe, die Verzögerungen und Ausfälle von Webseiten über künstliche Anfragen herbeiführen. Im Gegensatz zu herkömmlichen DoS-Attacken stammen bei DDoS die schädlichen Traffic-Ströme von unterschiedlichen Quellen (meist einem weit verzweigten Botnetz), was die Abwehr erschwert.

Generell gilt, dass DoS/DDoS-Angriffe auf einen Dienst im Internet gemäß § 303b StGB in Deutschland als Computersabotage anzusehen sind und damit auch strafrechtlich verfolgt werden. Dabei spielt es keine Rolle, ob die Attacke einen kriminellen Hintergrund (etwa für Lösegeldforderungen) hat oder aber als Teil einer politisch motivierten Protestaktion erfolgt.

Durch einen DDoS-Angriff verursachen Cyberkriminelle eine Vielzahl künstlicher Anfragen auf einen anvisierten Dienst im Internet. Sobald die Webserver des Opfers durch die eingehenden Anfragen überlastet sind, kommt es zu Verzögerungen und Ausfällen des betroffenen Dienstes. Werden keine Gegenmaßnahmen (Aufschalten eines DDoS-Schutzes) eingeleitet, halten die Probleme so lange an, bis der Angreifer die Attacke abbricht.

DDoS-Angriffe verursachen künstliche Last auf Webseiten und Rechenzentren. Die Angreifer zielen darauf ab, Verzögerungen oder Komplettausfälle herbeizuführen. Für die Attacken greifen Cyberkriminelle meist auf Botnetze zurück, die das anvisierte Ziel mit Unmengen von Anfragen bombardieren.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.