Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

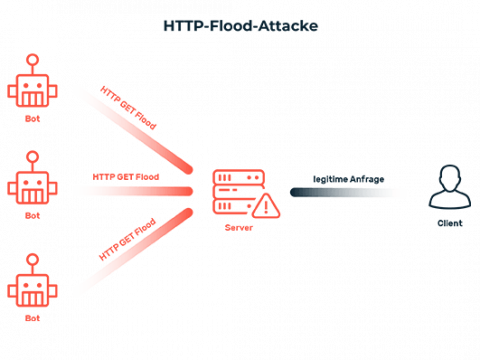

HTTP-Flood-Attacke

03

Was sind die häufigsten Arten von HTTP-Flood-Attacken?

Das Hypertext Transfer Protocol (HTTP) bietet mehrere Methoden, Daten zwischen einem Webbrowser und einer Website auszutauschen. Die mit Abstand am häufigsten verwendeten sind HTTP GET und HTTP POST. Mit einer GET-Anfrage werden Informationen vom Server abgerufen, ohne dabei Daten auf diesem zu verändern. Bei der POST-Methode werden Daten an den Server gesendet und auf diesem verarbeitet, etwa Inhalte eines Webformulars. HTTP-Flood-Attacken machen sich typischerweise diese beiden HTTP-Methoden zunutze:

HTTP GET Flood

Bei einer HTTP-GET-Flood-Attacke ruft der Angreifer (per Botnetz) massenhaft Seiten einer Website auf, die besonders große statische Inhalte wie Bilder enthalten. Diese Dateien müssen dann jedes Mal vom Webserver verschickt werden, was diesen mit der Zeit überlastet. In der Folge kann er keine legitimen Anfragen mehr beantworten und die Website bzw. Web-Applikation wird unerreichbar.

HTTP POST Flood

Bei einer HTTP-POST-Flood-Attacke schickt der Angreifer wiederholt Daten an den Webserver, um mit jeder Anfrage den Ressourcenaufwand auf Serverseite bis zur maximalen Auslastung zu erhöhen. Das hat zur Folge, dass der Server über kurz oder lang keine Antworten mehr generieren kann und so die Webseite bzw. Web-Applikation nicht mehr erreichbar ist. Diese Angriffsvariante ist zwar aufwendiger, aber auch deutlich wirkungsvoller als die recht simplen HTTP-GET-Flood-Attacken. Sie richtet mit ähnlich geringem Ressourceneinsatz noch mehr Schaden an.

05

Wie können HTTP-Flood-Attacken mitigiert werden?

Ist der Angriffstraffic erst einmal identifiziert, können die zugehörigen Anfragen rigoros blockiert bzw. verworfen werden. Dadurch stehen dem Webserver weiterhin genügend Ressourcen zur Verfügung, um alle legitimen Anfragen zu beantworten. Anhand eines zusätzlichen Verifikationsprozesses lässt sich sicherstellen, dass nicht versehentlich legitime Anfragen blockiert oder verworfen werden: Als illegitim eingestufte Anfragen können durch das Lösen eines CAPTCHAs ihren Status als legitime Anfrage wiedererlangen. Nach erfolgreicher Überprüfung werden sie an den Webserver weitergeleitet und beantwortet.

In jedem Fall setzt die Abwehr von HTTP-Flood-Attacken Know-how und Technologie voraus, die nur ein DDoS-Schutz auf Anwendungsebene (Layer 7) bietet. Schutzsysteme für die Vermittlungs- und Transportschicht (Layer 3 und 4) erkennen zum Beispiel keinen Unterschied zwischen einem HTTP-GET-Flood-Angriff und einem validen Download. Entsprechend erfordert es zur zuverlässigen Angriffserkennung und Absicherung einer Website oder Web-Applikation einen DDoS-Schutz auf allen relevanten Layern. Nur so können Betreiber angriffsbedingte Störungen und Ausfälle verhindern, die häufig mit Umsatzeinbußen, Image- und Vertrauensverlust einhergehen.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.