Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Bei Myra sind Sie in bester Gesellschaft

![]init[](https://www.myrasecurity.com/assets/79302/1674209677-init_logo_farbe_190x74-1.png?auto=format)

Ihre täglichen Herausforderungen sind unser Antrieb

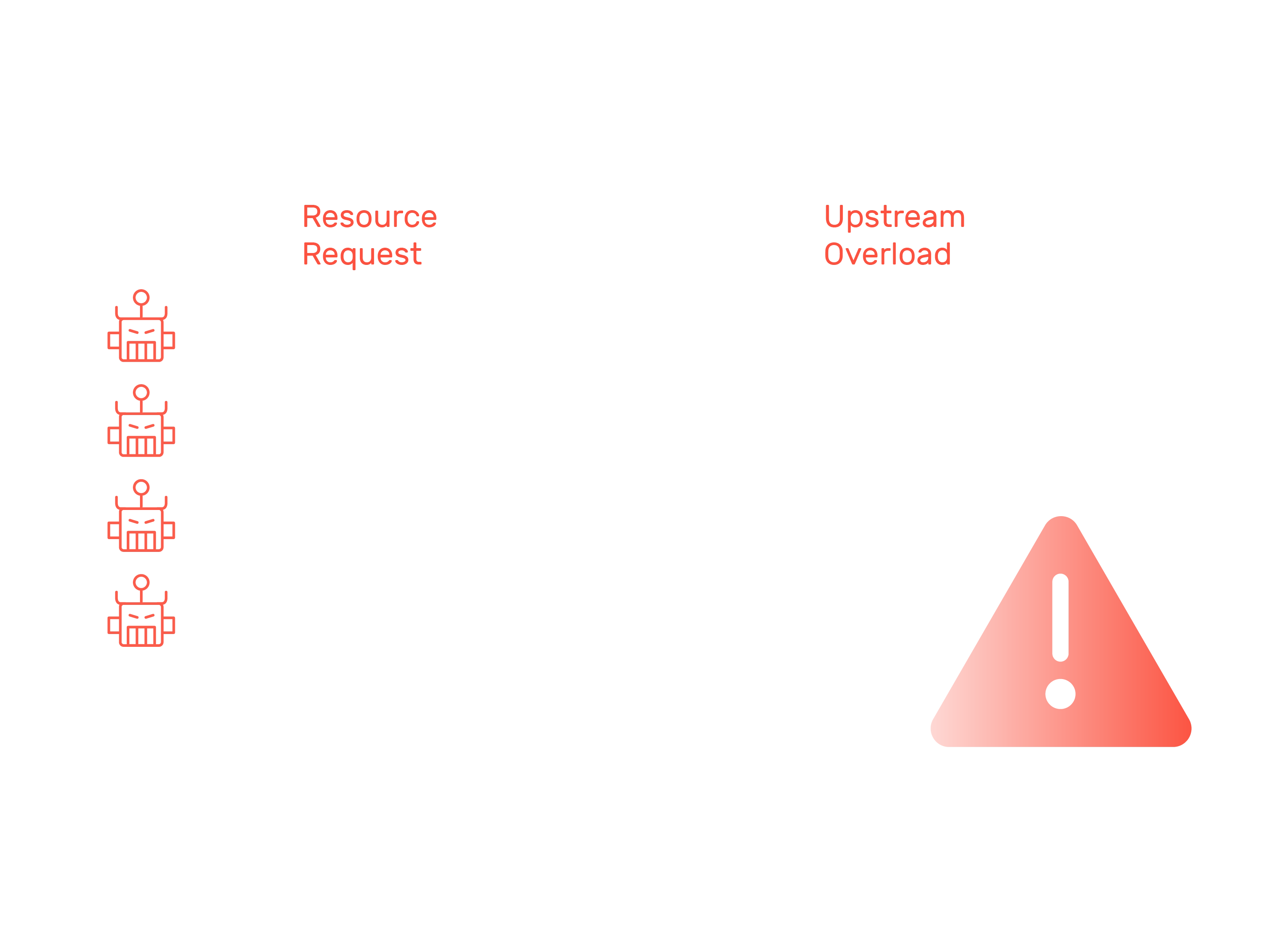

Komplexe Abwehr von DDoS-Angriffen

Organisationen haben oft Schwierigkeiten, sich gegen ausgeklügelte DDoS-Angriffe auf Anwendungsebene zu verteidigen. Dadurch werden Systeme überlastet und kritische Dienste unterbrochen.

Betriebsstörungen durch Downtime

DDoS-Angriffe verursachen oft Ausfälle, die sich negativ auf den Umsatz auswirken. Vielen Unternehmen fehlen skalierbare, redundante Systeme, um die Geschäftskontinuität zu gewährleisten.

Aufwendige Implementierung

Komplizierte Konfigurationen und Kompatibilitätsprobleme können zu Verzögerungen führen und den Betrieb stören. Zusätzliche Hard- und Software verursachen zudem höhere Kosten.

Hohe Compliance-Anforderungen

Die Einhaltung strenger Vorschriften wie NIS-2, DORA oder DSGVO ist ohne zertifizierte Lösungen schwierig. Bei Verstößen drohen Organisationen rechtliche und finanzielle Konsequenzen.

Hauptvorteile der Myra DDoS Protection

Stoppen Sie Angriffe in Echtzeit

Das Schutzsystem von Myra verarbeitet Hunderte Millionen HTTP-Anfragen pro Sekunde und wehrt Angriffe auf Webanwendungen automatisch ab.

Bleiben Sie jederzeit online

Dank SLA für Serviceverfügbarkeit von bis zu 99,999 % für den skalierbaren, redundanten DDoS-Schutz von Myra verhindern Sie kostspielige Ausfälle.

Sparen Sie Zeit und Ressourcen

Die schnelle und einfache Einrichtung erfordert keine zusätzliche Hard- oder Software. Myra DDoS Protection arbeitet nahtlos mit Ihrer bestehenden Infrastruktur zusammen.

Halten Sie wichtige Vorschriften ein

Myra selbst ist NIS-2-, DORA- und DSGVO-konform und kann Ihnen dabei helfen, gesetzliche Anforderungen zu erfüllen, insbesondere in stark regulierten Sektoren.

Zertifizierte Sicherheit, auf die Sie sich verlassen können

Myra DDoS Schutz: Unsere Funktionen im Überblick

Advanced GeoIP Blocking

Die Myra DDoS Protection kann verdächtige Clients auf Basis von GeoIP, Region und weiteren IP-Merkmalen blockieren.

Rate Limiting

Bestimmen Sie die Anzahl der Webanfragen, die auffällige IP-Adressen in einem von Ihnen definierten Zeitraum durchführen dürfen.

Automatische Benachrichtigung

Im Angriffsfall informiert Sie das System automatisch, entsprechend vorher definierter Eskalations- und Benachrichtigungsstufen.

Detailliertes Reporting

Nach der Mitigation eines Angriffs erhalten Sie ein individuelles Reporting über Dauer, Art und Stärke der Attacke.

Upstream Monitoring

Myra überwacht 24/7 Ihren Upstream und informiert Sie automatisch bei Problemen mit der Origin-Kommunikation.

Certificate Management

Über das Myra Dashboard (Web-GUI) können Sie Ihre SSL/TLS-Zertifikate zentral verwalten.

SSL/TLS-Cipher-Management

Myra sorgt für eine ständig aktualisierte SSL/TLS-Konfiguration nach neuesten Sicherheitsstandards.

Breiter Technologie-Support

Profitieren Sie von nahtlosen Integrationsoptionen. Myra unterstützt moderne Webtechnologien wie HTTP/2, WebP, ChaCha20, WebSocket und WebRTC.

IPsec (optional)

Verschlüsselte Weiterleitung des Clean Traffic für erhöhte Sicherheitsanforderungen.

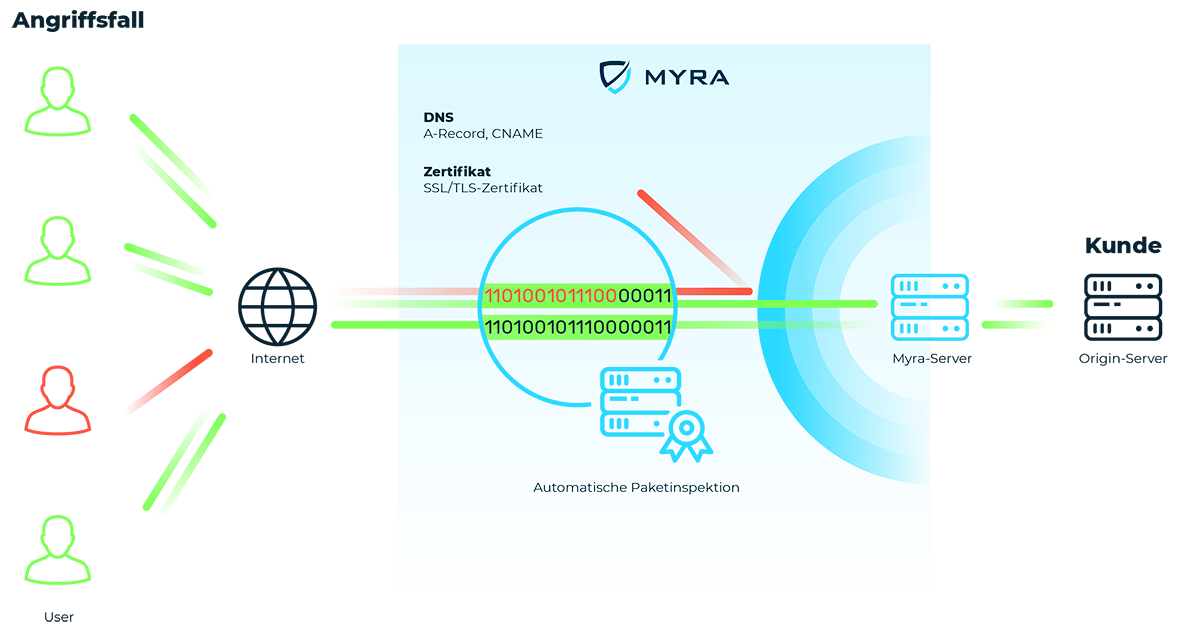

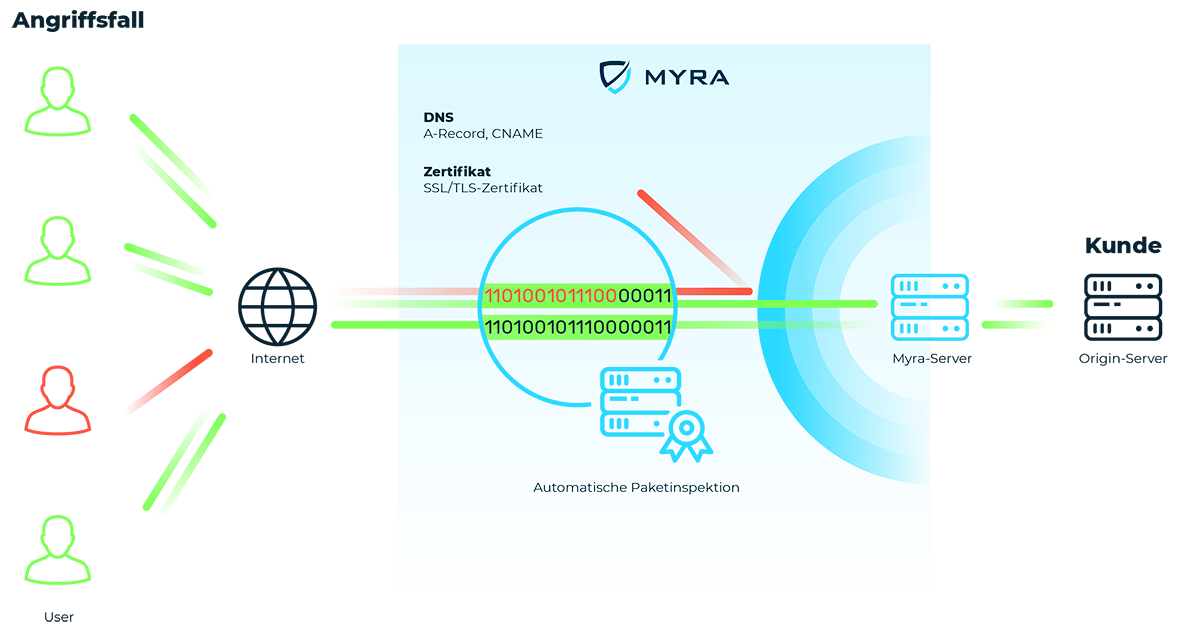

So funktioniert's

Das Setup

Schritt 1

TLS-Zertifikate hochladen

Erlauben Sie Myra, die TLS-Verbindung zu terminieren und den Traffic auf Deep-Packet-Ebene zu untersuchen, indem Sie Ihre Zertifikate hochladen, entweder über:

die Myra API für die automatische Integration oder

die Myra App (WebGUI) für eine benutzerfreundliche manuelle Einrichtung.

Schritt 2

Filterregeln konfigurieren

Das Myra SOC unterstützt Sie dabei, die DDoS-Schutzeinstellungen zu optimieren:

Richten Sie mehrschichtige Filterregeln ein, um bösartigen Datenverkehr zu blockieren.

Implementieren Sie angepasste Sicherheitsfilter für eine granulare Datenverkehrskontrolle.

Testen Sie Ihre Konfiguration (durch Verwendung des Myra DNS).

Schritt 3

DNS-Einstellungen anpassen

Es gibt mehrere Wege, das Myra DNS als Standard-DNS-Server zu nutzen:

Sie behalten Ihren aktuellen autoritativen DNS-Server bei. In dem Fall haben Sie zwei alternative Optionen:

Sie passen Ihren A- oder AAAA-Record an die IP-Adresse von Myra an.

Sie verweisen Ihren CNAME-Record auf Myra.

Sie übertragen Ihren autoritativen DNS-Server zu Myra, indem Sie bestehende Zonen importieren.

Die Mitigation

Schädliche Traffic-Ströme werden durch mehrstufige Filterschichten vom DDoS Schutz abgewehrt. Valide Anfragen hingegen erreichen Ihre Infrastruktur weiterhin wie gewohnt über einen redundanten HTTP/S-Reverse-Proxy.

Schädliche Traffic-Ströme werden durch mehrstufige Filterschichten vom DDoS Schutz abgewehrt. Valide Anfragen hingegen erreichen Ihre Infrastruktur weiterhin wie gewohnt über einen redundanten HTTP/S-Reverse-Proxy.

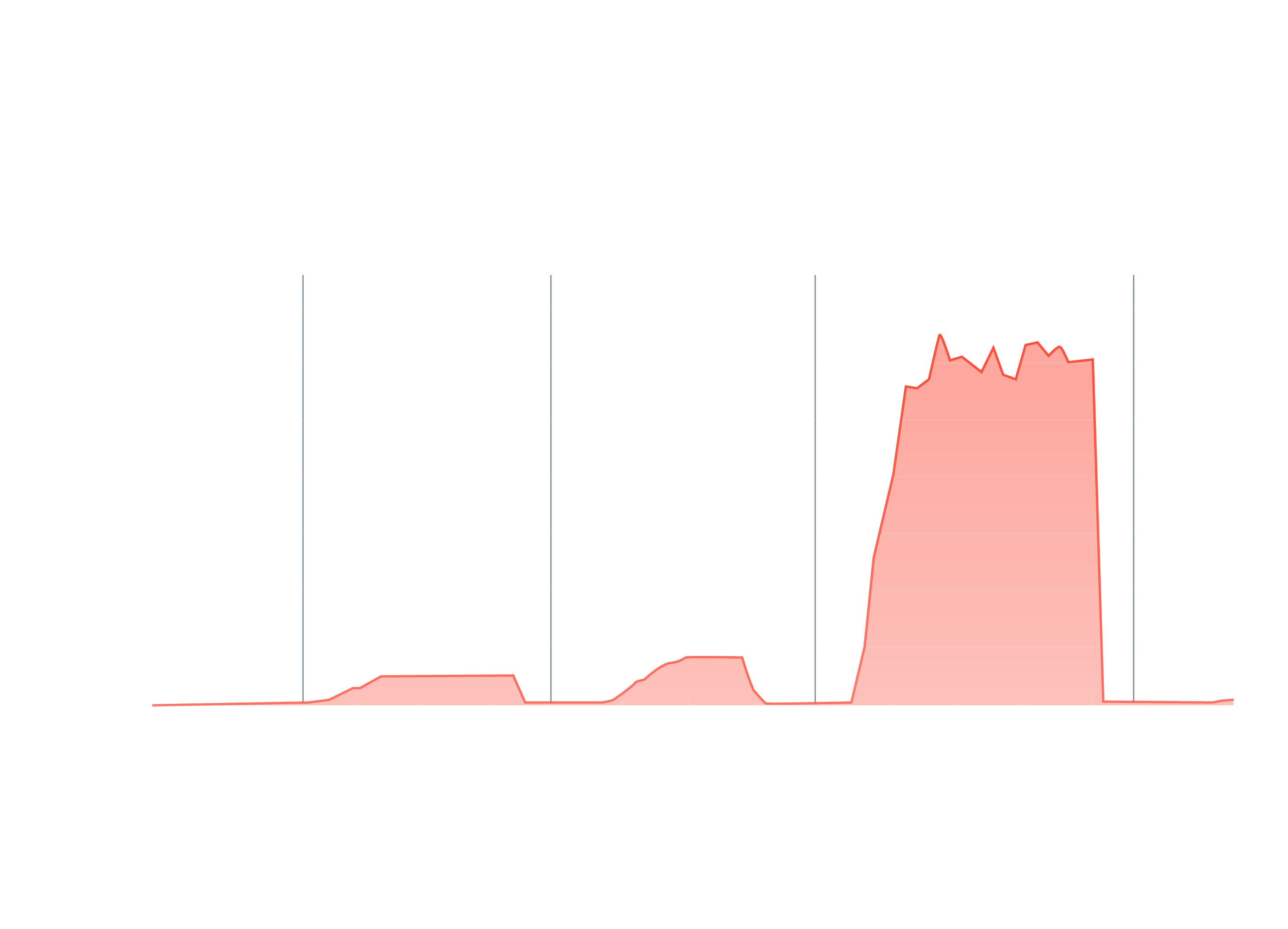

Anti-DDoS Spotlight

Vor diesen und vielen weiteren Bedrohungen schützt Sie die Myra DDoS Protection:

Schützen Sie sich noch heute vor DDoS-Bedrohungen

Erhalten Sie eine maßgeschneiderte Lösung, die Ihren Anforderungen entspricht.

Myras automatisierte Abwehrmaßnahmen greifen in weniger als einer Sekunde.

Service-level-agreement (SLA) für eine Verfügbarkeit von bis zu 99,999 %.

Myra kann sogenannte extreme DDoS-Angriffe mit bis zu 1 Tbps, 250 Millionen PPS, 5 Millionen TPS und weit mehr als die geforderten 50.000 Bots abwehren.

Über 500 Unternehmen aus den hochregulierten Bereichen Finanzen, Regierungsinstitutionen, Gesundheitswesen und kritische Infrastrukturen vertrauen auf uns.

"Mit Myra sind wir bei Cybersicherheit, Web-Performance und Compliance einfach gut aufgestellt."

– Hendrik Hoffmann, Division Manager Technology bei Sparkassen-Finanzportal GmbH

DDoS-Schutz – Häufig gestellte Fragen (FAQ)

Unter DDoS-Schutz (engl. DDoS Protection oder auch Anti DDoS) versteht man Systeme zur Abwehr beziehungsweise Mitigation von Cyberattacken mittels Distributed Denial of Service (wörtlich übersetzt: verteilte Dienstverweigerung). DDoS zielt darauf ab, Verzögerungen und Ausfälle von Webseiten und IT-Infrastrukturen über künstliche Anfragen herbeizuführen. DDoS-Schutzlösungen sind wahlweise als Hardware-Appliance zur Implementierung im eigenen Rechenzentrum oder als Security-as-a-Service-Lösung über die Cloud erhältlich. Eine cloudbasierte DDoS Protection lässt sich ohne zusätzliche Hardware oder Software einsetzen und erfordert daher weniger Aufwand bei der Implementierung. Konfiguration und Betrieb der DDoS Protection übernimmt der IT-Sicherheitsdienstleister. Ein DDoS-Schutz als Hardware-Appliance erfordert hingegen ein hohes Maß an Know-how, um die Schutzlösung effizient im eigenen Rechenzentrum zu implementieren und zu konfigurieren. Einen Mittelweg beschreiten On-Premises-Services, bei denen die DDoS-Abwehr vom Schutzdienstleister selbst im Rechenzentrum des Kunden installiert und betrieben wird.

Myra wird regelmäßig geprüft. Diese unabhängigen Tests bestätigen, dass Myra in der Lage ist, sogenannte extreme DDoS-Angriffe (DRS-Score 6) mit bis zu 1 Tbps, 250 Millionen PPS, 5 Millionen TPS und weit mehr als den erforderlichen 50.000 Bots abzuwehren.

Die Kosten für einen Schutz vor DDoS variieren je nach gewünschtem Bereitstellungsmodell (Cloud, Hardware oder OnPremises) und nach erforderlicher Traffic-Bandbreite und Anzahl zu schützender Domains. In der Regel sind Security-as-a-Service-Modelle als Anti-DDoS-Lösung für die meisten Unternehmen günstiger als die Inhouse-Variante im eigenen Rechenzentrum. Full-Service-Betreiber übernehmen hier die initiale Implementierung, den kontinuierlichen Betrieb sowie Konfigurationsanpassungen von Sicherheitssystemen. Ebenso ist das kontinuierliche Monitoring der abgesicherten Systeme inbegriffen, um Attacken schnellstmöglich abzuwehren. Speziell die Anwerbung von Cybersicherheitsfachleuten stellt ein großes Hindernis dar und verlangsamt die Inbetriebnahme von Hardware-Appliances oft deutlich. Laut Bitkom sind in Deutschland 137.000 Stellen für IT-Expertinnen und -Experten quer durch alle Branchen unbesetzt (Stand Nov. 2022). Im Schnitt dauert es sieben Monate, bis geeignete Kandidat:innen für offene Stellen gefunden sind.

Eine DDoS Protection zur dedizierten Absicherung von Angriffen auf der Applikationsschicht (Layer 7) setzt auf mehrschichtige granulare Filtermethoden, die unter anderem Fingerprinting, Blocklisting sowie Request Limiting umfassen. Dies ermöglicht der DDoS Protection, schädlichen Traffic effektiv in kürzester Zeit zu identifizieren und abzuwehren. Im Gegensatz zu Angriffen auf Layer 3/4 basieren Angriffe auf Layer 7 auf bereits aufgebauten Verbindungen von Diensten und Protokollen wie HTTP, HTTPS, FTP oder SMTP. Aus diesem Grund sind solche Attacken von herkömmlichen Anti-DDoS-Lösungen, wie sie etwa standardmäßig von den meisten Hostern mitgeliefert werden, nur sehr schwer von regulärem Traffic zu unterscheiden. Ohne eine dedizierte DDoS Protection zur Abwehr von Layer-7-Angriffen sind anvisierte Zielsysteme akut ausfallgefährdet.

Schutzlösungen zur Verteidigung von Distributed-Denial-of-Service-Angriffen (DDoS) schützen ebenso gegen Denial-of-Service-Angriffe (DoS), da die Attacken dieselben Methoden verfolgen. In beiden Fällen wird über ein Angriffswerkzeug schädlicher Traffic auf eine Webressource geleitet, mit dem Ziel, die betroffenen Webserver zu überlasten. Während allerdings bei einer DoS-Attacke der Angriff von einem einzigen System ausgeht, setzen Cyberkriminelle für DDoS-Attacken verteilte Botnetze ein, die aus hunderten oder tausenden Systemen bestehen. Da solche Botnetze für Kriminelle immer einfacher über illegale Marktplätze im Darknet zugänglich werden, verdrängen die schlagkräftigeren DDoS-Attacken zunehmend herkömmliche DoS-Angriffe. Auf der Seite der betroffenen Organisationen erschwert dieser Trend die Anti-DDoS-Abwehr immens – dedizierte Schutzlösungen als DoS/DDoS Protection sind daher die Voraussetzung für eine erfolgreiche Abwehr.