Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Spam Bot

03

Funktionsweisen unterschiedlicher Spam Bots

Formular-Spam

Bots sind im Grunde nichts anderes als Skripte, die selbstständig vorgegebene Aufgaben abarbeiten. So können sie das Internet automatisiert nach Websites durchforsten, die Formulare, E-Mail-Adressen sowie andere Informationen enthalten. Dabei springt der Spam Bot von Seite zu Seite, indem er die enthaltenen Links weiterverfolgt. Hier unterscheiden sich Spam Bots nicht von ihren gutartigen „Kollegen“: Der Google Spider, um nur ein Beispiel zu nennen, macht nichts anderes: Er besucht eine Webseite, analysiert den Inhalt, sendet Informationen an die Google Server und springt anschließend zur nächsten Seite. Ein wichtiges Unterscheidungsmerkmal zwischen den beiden Bot-Arten ist das Verhalten in Bezug auf Formulare. Google Bots füllen keine Formulare aus, bestimmte Spam Bots hingegen schon.

Account Creation & Takeover

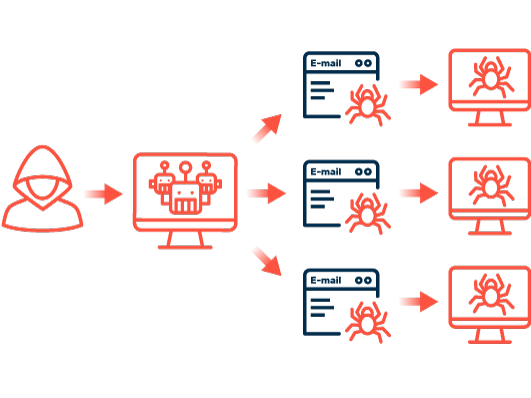

Auf diese Weise können bösartige Bots gefälschte Konten in Foren, auf Social-Media-Plattformen, in Messaging-Apps oder bei E-Mail-Hosting-Anbietern erstellen. Das ist möglich, da die Erstellung eines Benutzerkontos oft nur das Ausfüllen einiger weniger Felder wie Name oder E-Mail-Adresse erfordert. Angreifer programmieren ihre Spam Bots so, dass sie diese Formulare automatisch ausfüllen. Einige Plattformen setzen CAPTCHAs oder ähnliche Hürden ein, um genau dies zu verhindern, aber diese Schutzmaßnahmen sind nicht narrensicher. Ist das Fake-Konto durch den Spam Bot erst einmal erstellt oder ein anderer Zugang zu einer Plattform gefunden, starten die Bots nach einem vom Bot-Programmierer zuvor festgelegten Regelwerk den Versand von Spam-Nachrichten.

Damit dies möglich ist, leisten andere Spam-Bot-Arten wichtige Vorarbeit und sammeln E-Mail-Adressen oder Telefonnummern, die dann für den Spam-Versand missbraucht werden. Dazu durchsuchen sie das Internet, tragen Kontaktinformationen zusammen und speichern sie in einer Datenbank.

Spam Bots sind darauf programmiert, rasant zu arbeiten und dabei so wenig Ressourcen wie möglich zu verbrauchen. Das hat wirtschaftliche Gründe: Der Betrieb eines Spam-Servers verursacht Kosten, die nach dem Prinzip „Masse statt Klasse“ wieder eingespielt werden müssen. Ziel ist es also, so viele Spam-Nachrichten wie möglich abzuschicken. Pro Server laufen gleichzeitig eine Vielzahl an Bot-Instanzen, die parallel das Internet durchstöbern. Um mehr Bots pro Server ausführen zu können, nutzen Bots einfache Anfragen, die an Webserver geschickt werden. Der zurückgegebene HTML-Code wird anschließend analysiert. Mitgelieferter CSS oder JavaScript Code wird dabei meist nicht interpretiert, um Ressourcen und Zeit zu sparen.

04

Methoden zur Identifizierung von Spam Bots

Spam Bots sind nur dann erfolgreich, wenn sie ihre Aufgaben unentdeckt verrichten können. Bei der Ausführung – beispielsweise bei der Eingabe von Spam-Nachrichten in ein Kommentarformular – ahmen sie das Verhalten menschlicher Nutzer:innen nach. Dennoch lassen sich die Aktivitäten von Spam Bots mittels verschiedener Methoden erkennen:

Timestamps

Gerade die Schnelligkeit, die Spam Bots an den Tag legen, kann dabei helfen, die Malware-Zugriffe von denen echter Menschen zu unterscheiden: Menschliche Seitenbesucher:innen benötigen typischerweise eine bestimmte Zeitspanne, um ein Kontakt- oder Kommentarformular auszufüllen. Zwischen dem Besuch einer Seite und dem Abschicken eines Formulars sollten auf jeden Fall mehr als zehn Sekunden vergehen, wenn ein Mensch am Werk ist. Bots hingegen benötigen für denselben Vorgang nur wenige Sekunden. Mittels Timestamps kann gemessen werden, wie viel Zeit Anwender:innen auf der Webpräsenz verbracht haben, bevor sie schlussendlich das Formular ausfüllen. Dieses Zeitintervall lässt Rückschlüsse darauf zu, ob das Formular tatsächlich von einem Menschen ausgefüllt wurde oder nicht. Der Einsatz von Timestamps stellt eine effektive Methode dar, Spam Bots zu identifizieren und beispielsweise am Absetzen eines Kommentars zu hindern. Da menschliche Website-Besucher:innen bei diesem Verfahren nicht aktiv werden müssen, handelt es sich um eine anwenderfreundliche Alternative zu Captchas.

Honeypots

Als Honeypot bezeichnet man einen Bereich einer Website, der für menschliche Besucher gezielt unsichtbar gemacht wurde. Dazu wird beispielsweise in ein Formular ein Honeypot in Form eines zusätzlichen Eingabefelds eingebaut und anschließend per CSS oder per JavaScript ausgeblendet. Menschen orientieren sich immer am Layout der Webseite – was sie nicht sehen können, füllen sie demnach auch nicht aus. Ein Spam Bot hingegen orientiert sich am Quelltext der Onlinepräsenz. Da er so nicht erkennen kann, welche Eingabefelder sichtbar oder unsichtbar sind, füllt er immer alle Eingabefelder aus, einschließlich des Honeypots. Bei der anschließenden Verarbeitung des Formulars reicht dann eine kurze Abfrage, ob das Honeypot-Eingabefeld ausgefüllt wurde oder nicht, um einen Bot zu erkennen.

Fingerprinting

Problematische, unerwünschte und gefährliche Zugriffe von Spam Bots lassen sich auch anhand von sogenannten Fingerprints erkennen. Bei jedem Zugriff auf die Webseite gehen bei Einsatz der Myra Hyperscale WAF beispielsweise über 50 Attribute des Zugriffs zur eindeutigen Identifikation des verwendeten Systems in diesen Fingerprint ein. Über drei Millionen solcher digitalen Fingerabdrücke hat Myra inzwischen gespeichert. Sobald der Fingerprint vorliegt, können entsprechende Maßnahmen durchgeführt und Schutzmechanismen gestartet werden. Unerwünschte und verbotene Zugriffe können dann eindeutig identifiziert, geblockt, mit Human-Interaction-Challenges wie Captcha konfrontiert oder anderweitig kontrolliert oder umgeleitet werden.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.