Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

Multi-Faktor-Authentifizierung

Auf einen Blick

- 01. Multi-Faktor-Authentifizierung: eine Definition

- 02. Wie funktioniert die Multi-Faktor-Authentifizierung bei Banken?

- 03. Wie funktioniert die Multi-Faktor-Authentifizierung bei Online-Diensten?

- 04. Vor welchen Bedrohungen schützt die Multi-Faktor-Authentifizierung?

- 05. Wie richte ich die Multi-Faktor-Authentifizierung ein?

- 06. Wozu benötige ich einen Wiederherstellungscode?

- 07. Wie funktioniert eine Authentifizierungs-App?

- 08. Wie sicher sind die verschiedenen Authentifizierungsmethoden?

- 09. Wie deaktiviere ich die Multi-Faktor-Authentifizierung?

- 10. Myra unterstützt Multi-Faktor-Authentifizierung

- 11. Multi-Faktor-Authentifizierung: Das müssen Sie wissen

01

Multi-Faktor-Authentifizierung: eine Definition

Die Multi-Faktor-Authentifizierung bietet deutlich mehr Sicherheit als der ausschließliche Einsatz von Passwörtern. Anhand der Kombination mehrerer unabhängiger Faktoren wird die Identität eines Nutzers zweifelsfrei nachgewiesen. Die Faktoren lassen sich in drei Gruppen einteilen: etwas, das der Nutzer weiß, besitzt oder das untrennbar zu ihm gehört. Konkrete Beispiele sind ein Passwort, ein Hardware-Security-Token in Form eines USB-Sticks oder Smartphones und biometrische Merkmale wie das Gesicht oder der Fingerabdruck.

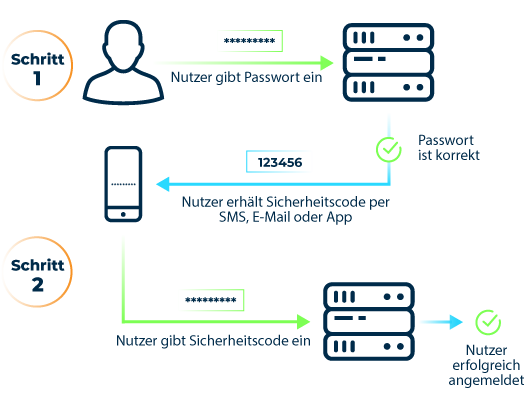

Nur wenn der Anwender Faktoren aus mindestens zwei verschiedenen Gruppen beim Log-in angibt, erhält er Zugang zu seinem Account. Meist wird ein nur für kurze Zeit gültiger Sicherheitscode abgefragt, den der Nutzer per SMS, E-Mail, Sprachanruf oder Smartphone-App erhält. Diese Zwei-Faktor-Authentifizierung (2FA) bieten inzwischen die meisten Online-Dienste an.

Gerade im professionellen Umfeld kommen auch Verfahren mit drei und mehr Faktoren zum Einsatz. Erfordert die Anmeldung mindestens ein Merkmal aus jeder der drei Gruppen, spricht man von Drei-Faktor-Authentifizierung (3FA). Ein Beispiel wäre die Kombination aus Passwort, Geräte-ID und Fingerabdruck. Bei der Vier-Faktor-Authentifizierung (4FA) wird oft zusätzlich der Standort des Nutzers geprüft, etwa ob er sich aus dem internen Netzwerk anmeldet.

Bei aktivierter Multi-Faktor-Authentifizierung kann ein Angreifer mit Benutzername und Passwort allein nichts anfangen, weil ihm der MFA-Schlüssel fehlt, der als zusätzlicher Faktor zum Identitätsnachweis dient. Allerdings müssen Anwender die Multi-Faktor-Authentifizierung bei den meisten Diensten erst in den Kontoeinstellungen einrichten.

04

Vor welchen Bedrohungen schützt die Multi-Faktor-Authentifizierung?

Zugangsdaten können schnell in die falschen Hände geraten. Zum einen nutzen Angreifer die Unwissenheit und Gutgläubigkeit vieler Internetnutzer aus, um Login-Informationen abzugreifen. Zum anderen verschaffen sich Cyberkriminelle direkt Zugriff auf unzureichend abgesicherte Anbieter-Datenbanken, die Tausende oder gar Millionen Zugangsdaten enthalten. Im Darknet werden solche Datensätze, die häufig Datenlecks oder Hackerangriffen entstammen, zu Schnäppchenpreisen gehandelt.

Die Multi-Faktor-Authentifizierung schützt einen Account aber selbst dann, wenn Anmeldedaten kompromittiert wurden. Denn mit Benutzername und Passwort allein erhalten Angreifer keinen Zugriff aufs Konto, weil ihnen der MFA-Schlüssel als zusätzlicher Faktor zum Identitätsnachweis fehlt. Konten mit aktivierter Multi-Faktor-Authentifizierung sind daher vor folgenden Bedrohungen sicher:

Phishing

Phishing-Attacken zielen darauf ab, wertvolle Login-Informationen zu erbeuten, etwa für Online-Banking- oder Payment-Dienste. Dazu versenden Phisher häufig Millionen Spam-Mails, die unbedarfte Nutzer per Link auf gefälschte Anmeldeseiten locken. Diese Login-Seiten sind oft nicht vom Original zu unterscheiden. Gibt der Anwender dort seine Zugangsdaten ein, werden sie direkt an die Betrüger übermittelt.

Malware

Der Einsatz von Malware stellt eine weitere geläufige Methode von Cyberkriminellen dar, an Anmeldeinformationen zu kommen. Beispielsweise schleusen sie per Spam-Mails oder manipulierten Websites Keylogger ins System ein. Diese Art Malware protokolliert jeden Tastenanschlag des Nutzers und dient somit zum Ausspähen von Zugangsdaten.

Brute Force

Das Knacken von Passwörtern mittels Brute Force gehört seit Jahren zum Standardrepertoire von Hackern. Mit dieser Angriffsmethode können abgesicherte Zugänge durch wiederholte und systematische Eingabe von Nutzer-Passwort-Kombinationen aufgebrochen werden. Simple Login-Daten lassen sich mittels automatisierter Tools und leistungsstarker Hardware in kurzer Zeit „erraten“. Je komplexer die verwendeten Passwörter sind, desto mehr Rechenleistung und Zeit benötigt die Brute-Force-Methode.

Credential Cracking

Beim Credential Cracking verwenden Cyberkriminelle geleakte Listen mit Benutzernamen oder Passwörtern, um sich Zugang zu einem Online-Konto zu verschaffen. Kennen die Angreifer etwa den Nutzernamen für ein bestimmtes Konto bei einem Anbieter, aber nicht das zugehörige Passwort, setzen sie Bots ein, um bekannte Passwörter automatisiert zu testen. Bei einem Treffer erhalten sie vollen Zugriff auf das Konto.

Credential Stuffing

Wie beim Credential Cracking machen sich Hacker beim Credential Stuffing die Bequemlichkeit vieler Anwender zunutze, die oftmals dasselbe schwache Standardpasswort für verschiedene Accounts verwenden. Sind Angreifer einmal im Besitz geleakter Nutzer-Passwort-Kombinationen, können sie per Credential Stuffing schnell aktive Konten aufspüren. Dazu müssen sie lediglich automatisierte Anfragen mit den bekannten Zugangsdaten z. B. auf Webshops, Onlinebanken oder gar Firmenkonten starten. Die dafür eingesetzten Bots sind in der Lage, binnen Stunden Millionen Nutzer-Passwort-Kombinationen zu testen. Treffer zu aktiven Accounts verkaufen die Kriminellen anschließend oder nutzen sie für weiterführende Attacken.

06

Wozu benötige ich einen Wiederherstellungscode?

Im Anschluss an die Einrichtung der Multi-Faktor-Authentifizierung empfiehlt es sich, einen der hinterlegten Wiederherstellungscodes zu notieren oder auszudrucken und an einem sicheren Ort aufzubewahren. Er ist die einzige Möglichkeit, bei Problemen mit der Authenticator-App oder Verlust des Smartphones bzw. USB-Sicherheitsschlüssels weiterhin Zugang zum Konto zu erhalten. Achtung: Jeder Wiederherstellungscode ist nur einmal verwendbar.

08

Wie sicher sind die verschiedenen Authentifizierungsmethoden?

Generell bieten alle Methoden zur Multi-Faktor-Authentifizierung deutlich mehr Sicherheit als der ausschließliche Einsatz eines Passworts. Sofern das Endgerät frei von Malware ist, gilt die Nutzung einer Authentifizierungs-App als sicherer als der Empfang eines MFA-Schlüssels per SMS. Denn via SMS übermittelte Codes können Angreifer mit etwas Aufwand abfangen oder umleiten. Sie kontaktieren etwa im Namen des Opfers dessen Telefonanbieter und geben vor, Handy samt SIM-Karte verloren zu haben. Sie lassen sich eine neue Karte zuschicken und die alte sperren. Bei unzureichenden Sicherheitsvorkehrungen seitens des Telefonanbieters erhalten die Angreifer auf diese Weise die Kontrolle über die Telefonnummer des Opfers und damit auch über alle mit dieser Nummer verknüpfte Online-Konten.

Die größte Sicherheit bietet die Multi-Faktor-Authentifizierung mittels Hardware-Security-Token in Form eines USB-Sticks oder einer Chipkarte. Sie muss der Nutzer zur Anmeldung an einen Rechner anschließen oder vor ein Lesegerät halten. Dabei wird der Token eindeutig erkannt und weitere Faktoren zur Authentifizierung abgefragt, z. B. ein Fingerabdruck und eine PIN. Passen die eingegebenen Faktoren zum Token, erhält der Anwender Zugriff auf sein Konto. Geht der Token verloren, bleibt das Konto vor unbefugtem Zugriff geschützt, weil die zusätzlichen Faktoren fehlen.

10

Myra unterstützt Multi-Faktor-Authentifizierung

Wer seine Online-Konten möglichst gut schützen möchte, sollte neben komplexen Passwörtern ebenfalls Multi-Faktor-Authentifizierung verwenden. Selbstverständlich unterstützt auch die Security-as-a-Service-Plattform von Myra die Anmeldung per MFA: Kunden können die „Bestätigung in zwei Schritten“ ganz einfach in der Webanwendung unter Mein Account > Sicherheit aktivieren und damit unkompliziert interne Sicherheitsvorgaben erfüllen.

Häufige Fragen zur Multifaktor Authentifizierung

Die Absicherung von digitalen Konten und Geräten über mehrere Faktoren bietet einen weitaus höheren Schutz vor unberechtigten Zugriffen als klassische Authentifizierungsmethoden per Passwort. Für eine erfolgreiche Anmeldung sieht MFA den Besitz mehrerer Authentifizierungsfaktoren vor, etwa Login-Daten, Hardware-Token oder eine Anmeldung aus dem lokalen Netzwerk heraus. Erst wenn alle Faktoren gegeben sind, gelingt der Zugriff. Für Angreifer erschwert sich damit eine Account-Übernahme immens.

Die Multi-Faktor-Authentifizierung (MFA) erweitert den Anmeldeprozess für Online-Konten um eine zusätzliche Sicherheitsschicht. Neben Benutzername und Passwort müssen Anwender beim Login mindestens einen weiteren Authentifizierungsfaktor angeben. Dadurch bleibt das Konto selbst dann geschützt, wenn Angreifer an die Zugangsdaten gelangt sind.

Sie wollen mehr über unsere Lösungen, Anwendungsbeispiele und Best Practices zur Angriffsabwehr erfahren? In unserem Downloadbereich finden Sie Product Sheets, Fact Sheets, Whitepaper und Case Studies.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.