Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

Unsere Daten sind ein Koffer – doch wer hat den Schlüssel?

Unsere Daten sind ein Koffer – doch wer hat den Schlüssel?

SECURITY INSIGHTS | 04. Juni 2025

Wie TSA-zertifizierte Koffer lassen sich auch SSL/TLS-verschlüsselte Daten temporär mit einem Generalschlüssel öffnen. Doch was, wenn Anbieter aus den USA den Schlüssel halten? Ein Beitrag über digitale Souveränität und die Frage, wem wir in unsicheren Zeiten vertrauen sollten.

Ähnlich wie der Generalschlüssel für TSA-Koffer ermöglicht SSL/TLS-Terminierung einen Zugang zu sensiblen Inhalten. (Bild: Canva / KI-generiert)

Ähnlich wie der Generalschlüssel für TSA-Koffer ermöglicht SSL/TLS-Terminierung einen Zugang zu sensiblen Inhalten. (Bild: Canva / KI-generiert)

Am Flughafen rollt ein Koffer über das Förderband. Er trägt ein Zahlenschloss. TSA-Approved, steht auf der Plastikplatte. Für die Passagiere ist das ein beruhigender Hinweis. Denn: Der Zoll kann das vor allem für die US-amerikanische Transport Security Administration (TSA) entwickelte Schloss mit einem Generalschlüssel öffnen, um den Kofferinhalt zu prüfen, ohne Spuren zu hinterlassen. Die Passagiere merken davon nichts.

Im digitalen Raum funktioniert der Zugriff auf verschlüsselte Daten oft ähnlich. Das Schlagwort dazu: SSL/TLS-Terminierung. Was kompliziert klingt, entscheidet darüber, wer sensible Informationen lesen kann – und wer nicht. In Zeiten wachsender geopolitischer Spannungen, vor allem angesichts der derzeitigen Handlungen der US-Regierung, bekommt dieses technische Detail politische Sprengkraft.

Verschlüsselung? Ja – aber nicht für alle

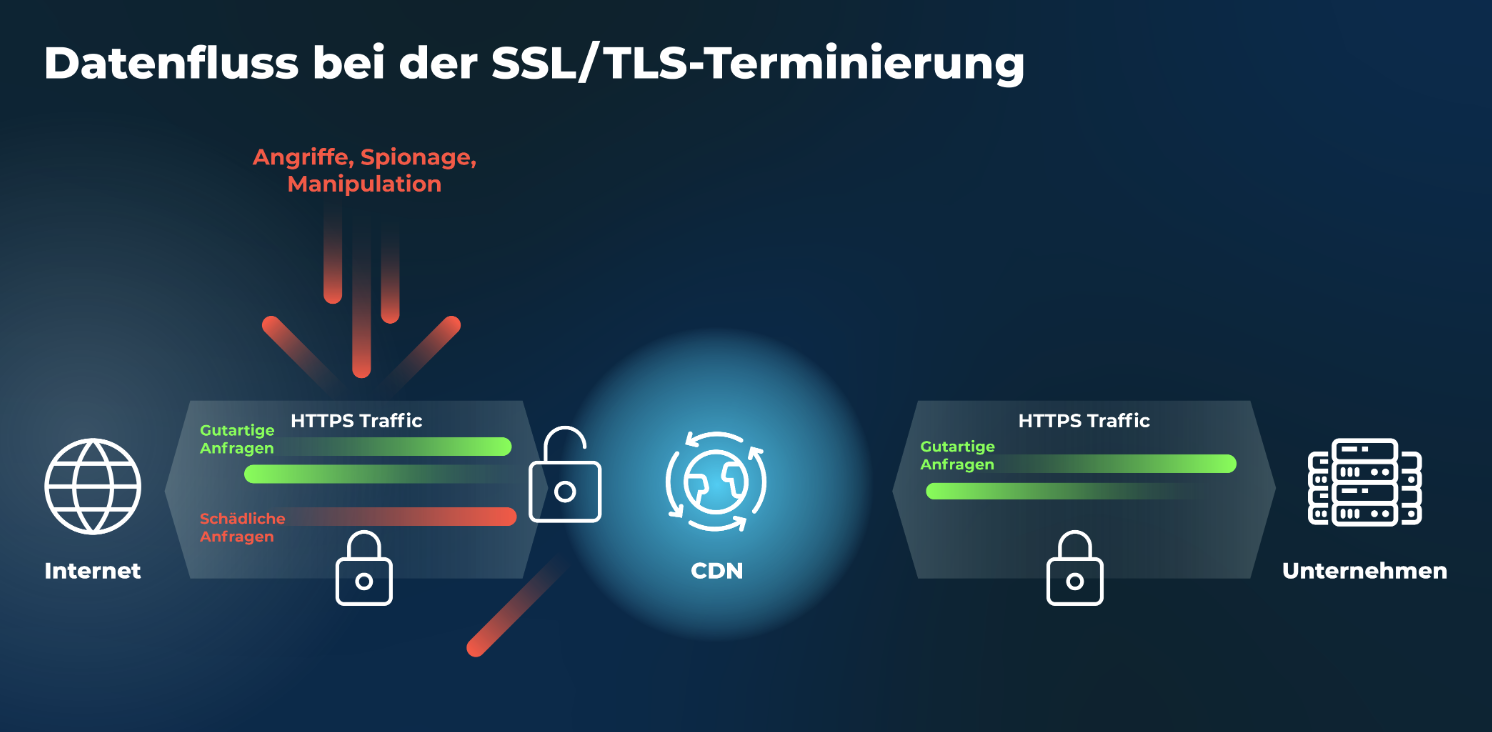

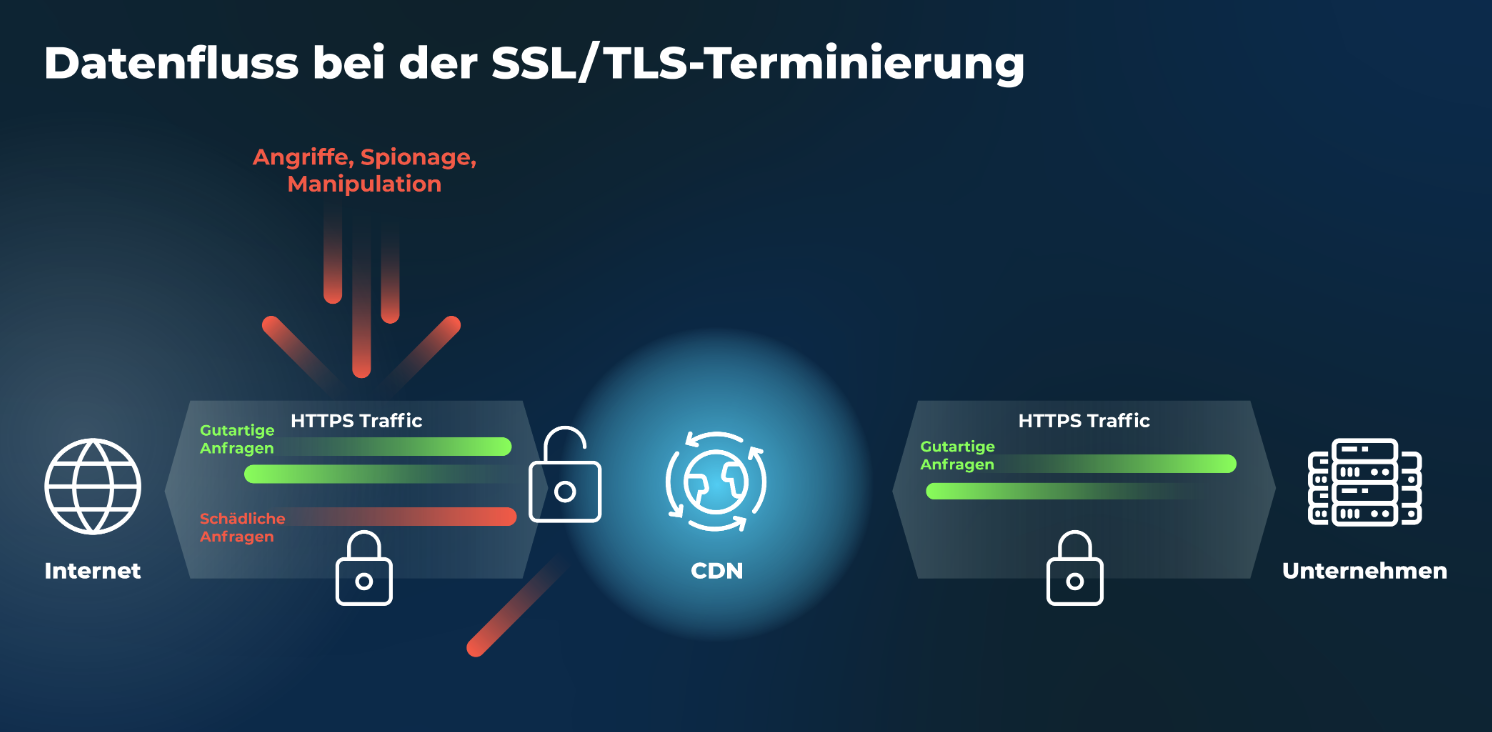

Fast alle Webseiten arbeiten mit HTTPS. Dieses Protokoll schützt unsere Daten per SSL/TLS-Verschlüsselung. Das ist besonders wichtig für kritische Anwendungen wie Gesundheitsportale oder Bürgerdienste, die sensible Daten verarbeiten. Das Ziel: Die Daten effektiv vor neugierigen Blicken und Manipulation zu schützen. Allerdings erschwert die SSL/TLS-Verschlüsselung zugleich die Erkennung von Bedrohungen.

Damit Content Delivery Networks (CDNs) oder Webapplikationsschutzsysteme Angriffe im verschlüsselten Datenverkehr abwehren können, müssen sie die Verschlüsselung temporär aufbrechen. Nur so können die Dienste erkennen, ob eine eingehende Datenanfrage schädlich ist oder nicht. Dafür dekodiert der Anbieter den Datenstrom – mit einem Zertifikatsschlüssel, den er zuvor vom Seitenbetreiber erhalten hat. Dieser Vorgang nennt sich SSL/TLS-Terminierung.

An genau dieser Stelle wird es aus Datenschutzsicht kritisch. Denn wer entschlüsselt, sieht theoretisch alles: Inhalte, Metadaten, Kommunikationsmuster und persönliche Informationen. Und wer Zugriff auf die Daten hat, hat damit auch Zugriff auf das enthaltene Wissen. Geschäftsgeheimnisse, medizinische Diagnosen, Strategiepapiere – alles, was über die Systeme versendet wird, wandert innerhalb der Schutzinfrastruktur über den Tisch des Dienstleisters.

Der TSA-Vergleich: Wer hält den Generalschlüssel?

Zurück zum Koffer: Wer ein TSA-Schloss verwendet, gibt – bewusst oder unbewusst – sein Einverständnis, dass bestimmte Stellen Inhalte durchsuchen dürfen. Im Fall der SSL/TLS-Terminierung geschieht dasselbe. Wer auf US-amerikanische Anbieter setzt, überträgt den Schlüssel an ein Unternehmen, das dem US-Recht unterliegt. Und das verpflichtet Firmen laut CLOUD Act und FISA Section 702 zur Herausgabe von Daten an US-Geheimdienste – unabhängig davon, in welchem Teil der Welt das Rechenzentrum mit den entsprechenden Daten liegt.

Ob der Anbieter freiwillig kooperiert oder nicht, spielt keine Rolle. Er muss sich dem US-Recht fügen. Für europäische Kunden von US-Anbietern bedeutet das: Selbst wenn ihre Daten „sicher“ verschlüsselt oder in Europa gespeichert sind, haben US-Behörden dennoch uneingeschränkten Zugriff darauf. Und das völlig legal.

Der Gedanke ist nicht neu. Doch durch die aktuelle geopolitische Entwicklung bekommt die Frage nach digitaler Souveränität eine neue Dringlichkeit. Vertrauen ist kein technischer Parameter. Es ist eine geopolitische Entscheidung.

Zwischen Risiko und Verantwortung: Was Unternehmen jetzt tun müssen

Unternehmen stehen vor einem Dilemma: Sie müssen ihre kritischen Webanwendungen und Daten schützen – und dafür brauchen sie leistungsfähige Dienste. Gleichzeitig müssen sie Compliance-seitig die Integrität und Vertraulichkeit ihrer Daten sicherstellen. Europäische Dienstleister bieten schon jetzt zahlreiche Möglichkeiten, diese Anforderungen optimal zu erfüllen. Sie operieren nach deutscher bzw. europäischer Gesetzgebung und sind als lokale Anbieter mit den Herausforderungen hiesiger Organisationen bestens vertraut. Unternehmen, die auf europäische Anbieter setzen, verschaffen sich nicht nur rechtliche Klarheit, sondern auch echte digitale Resilienz.

Digitale Souveränität ist kein Luxus

Die Debatte in der Cybersicherheit darf sich nicht länger nur um Schlagworte wie „Cloud first“ oder „Zero Trust“ drehen, sondern muss die Grundprinzipien der Datenhoheit in den Fokus nehmen: Wer kontrolliert die Infrastruktur? Wer hat Zugriff auf kritisches Wissen? Und: Wem vertrauen wir in Zeiten globaler Unsicherheiten?

Wer glaubt, das sei nur ein Thema für IT-Abteilungen, irrt. Der digitale Koffer, den wir packen, enthält unsere wirtschaftliche, gesellschaftliche und persönliche Zukunft. Wer dabei fremde Generalschlüssel akzeptiert, gibt ein Stück Kontrolle ab – und merkt es oft zu spät.

Deshalb braucht Europa mehr als bloße Technologiekompetenz. Es braucht Rückgrat. Und die Bereitschaft, beim Thema IT-Security eigene Wege zu gehen. Wer die Kontrolle über seine Daten behalten will, muss genau überlegen, wem er den Schlüssel dazu anvertraut.

Über die Autorin

Katharina M. Schwarz

Head of Global Affairs

Über die Autorin

Katharina M. Schwarz verantwortet als Head of Global Affairs bei Myra Security den Aufbau des Bereichs Public Affairs für Deutschland und die EU-Ebene. Zuvor war sie in verschiedenen Führungspositionen im Deutschen Bundestag und im Bundesinnenministerium tätig. Schwerpunkte ihrer Arbeit rund um die Innere Sicherheit waren unter anderem die Datenschutzgrundverordnung, die Terrorismusbekämpfung sowie Cybercrime.