Erfahren Sie, wie Myra digitale Souveränität und Cyberresilienz vereint.

Home>

Was ist ein DDoS-Angriff?

03

DoS vs. DDoS

Ein DDoS-Angriff kommt von vielen verteilten Systemen. Ein klassischer Denial-of-Service (DoS)-Angriff hingegen stammt von einer einzigen Quelle. Bei einem DoS-Angriff sendet der Angreifer viele Anfragen oder nutzt Schwachstellen, um ein System lahmzulegen. Technisch sind DoS-Angriffe noch relevant, aber in der Praxis weniger wichtig als DDoS-Angriffe. Sie sind oft einfacher abzuwehren, weil sie nur von einer IP-Adresse kommen. Dennoch haben auch DoS-Angriffe das Potenzial, großen Schaden anzurichten – etwa bei Attacken auf ungeschützte Systeme.

DDoS-Angriffe auf Layer 3 und 4

Zu den häufigsten Attacken auf die Vermittlungs- und Transportschicht (Layer 3 und 4) zählen TCP SYN Floods und DRDoS-Angriffe auf UDP-Basis. Weitere typische Angriffsvarianten sind:

ICMP-Flood

UDP-Fragmentation

UDP-Amplification via DNS

NTP

rpcbind

SSDP, ACK-Flood

RST-Flood.

Alle diese Angriffe belasten das Ziel entweder mit sehr hohen Bandbreiten oder immensen Paketraten. Legitime Zugriffe finden so keinen Datenkanal mehr, um eine Kommunikation zu etablieren.

Ein von Angreifern ferngesteuertes Botnetz kann bei einer SYN/ACK-Attacke einen Server mit SYN-Paketen bombardieren. Diese Pakete sind Teil des Threeway Handshake, der beim Aufbau einer TCP-Verbindung zwischen Client und Server erfolgt. Eine SYN/ACK-Attacke erzeugt viele halboffene Verbindungen. Sie sendet viele SYN-Pakete, aber keine ACK-Pakete, die für den vollständigen Verbindungsaufbau nötig sind. Die Folge: Es können keine neuen Verbindungen mehr hergestellt werden, und die Website ist nicht mehr erreichbar.

Die Myra Network DDoS Protection schützt IT-Infrastrukturen vor solchen volumetrischen Angriffen auf der Vermittlungs- und Transportschicht. Über das automatische Flow-Monitoring sind detaillierte Traffic-Analysen möglich. Die Umschaltung von betroffenen Netzen erfolgt im Angriffsfall vollautomatisch.

DDoS-Angriffe auf Layer 7

DDoS-Attacken auf der Anwendungsschicht (Layer 7) laufen über bestehenden Verbindungen ab. Diese Angriffe sind sehr verbreitet. Besonders beliebt sind HTTP GET, POST, und andere Flood-Attacken sowie Low- und Slow-Angriffe. Sie zielen darauf ab, die schwächste Stelle einer Infrastruktur zu treffen und die Webanwendung zu überlasten.

Bei einem HTTP-GET-Flood-Angriff überfluten Angreifer einen Webserver mit vielen HTTP-Anfragen. Diese Anfragen zielen oft auf Seiten ab, die viel Ladevolumen haben. Dadurch wird der Server überlastet und kann keine legitimen Anfragen mehr verarbeiten. Die Folge: Die Website ist für Nutzer nicht mehr erreichbar.

Attacken auf der Applikationsebene werden von den Sensoren eines Schutzes für die Vermittlungs- und Transportschicht meist nicht bemerkt. Flood-Attacken sind schwer zu erkennen, weil sie wie normale URL-Anfragen aussehen. Schutzsysteme für Layer 3 und 4 erkennen zum Beispiel keinen Unterschied zwischen einem HTTP-GET-Flood-Angriff und einem validen Download. Entsprechend erfordert es zur Absicherung einer Webapplikation eine IT-Sicherheit auf allen relevanten Layern. Vor allem Angriffe, die auf das Abgreifen sensibler Daten abzielen, lassen sich nur durch einen Layer-7-Schutz erkennen und abwehren.

Die DDoS Protection von Myra schützt Webapplikationen auf Layer 7 vollautomatisch. Dank hundertprozentiger Traffic-Sichtbarkeit ermöglicht Myra ein intelligentes Load-Balancing sowie Site Failover mit hoher Zuverlässigkeit und minimalen Antwortzeiten.

06. Wer sind die Angreifer?

Die Motive der Angreifer sind vielfältig. Sie reichen von Erpressung und Zerstörung bis hin zu politischem Protest oder auch Langeweile. Das Ziel ist jedoch immer dasselbe: Die anvisierten Applikationen und Infrastrukturen sollen mit künstlichen Anfragen ausgebremst und lahmgelegt werden.

Script Kiddies

"Script Kiddies" sind Cyberangreifer mit wenig technischen Fähigkeiten. Sie nutzen vorgefertigte Tools und kostenlose Skripte für ihre Angriffe. Oft werden sie als „Amateure“ angesehen, doch ihre Taten können großen Schaden anrichten. Das gilt besonders, wenn die angegriffenen Systeme keinen speziellen Schutz haben.

Cyberkriminelle & Hacktivisten

Die absolute Mehrheit aller DDoS-Attacken geht auf das Konto von Cyberkriminellen und Hacktivisten. Cyberkriminelle zielen oft auf Geld ab, zum Beispiel durch Erpressung. Hacktivisten dagegen wollen große, sichtbare Schäden anrichten. So erzeugen sie Verunsicherung in der Bevölkerung, um ihre politische Agenda voranzutreiben.

Staatliche Cyberakteure

Staatliche Cyberakteure autoritärer Regime nutzen in der hybriden Kriegsführung DDoS-Angriffe. Sie zielen darauf ab, die Infrastruktur gegnerischer Länder zu destabilisieren. Dazu gehören Angriffe auf Energieversorger und Regierungsnetzwerke. Diese Angriffe nehmen mit geopolitischen Spannungen zu.

07

Ziele von DDoS-Angriffen

DDoS ist nicht nur eine technische Herausforderung; es ist oft Teil einer größeren Strategie von Cyberkriminellen. Das Ziel dieser Angriffe kann vielfältig sein. Es ist wichtig, die Motive zu verstehen. So können wir bessere Sicherheitsmaßnahmen ergreifen.

Erpressung und finanzielle Motivation

Ein häufiges Ziel von DDoS-Angriffen ist die Erpressung von Unternehmen. Angreifer setzen oft DDoS-Attacken als Druckmittel ein, um Lösegeld zu verlangen. Sie drohen damit, die Dienste eines Unternehmens für eine bestimmte Zeit zu stören, es sei denn, sie erhalten eine Zahlung. Dies kann besonders für Unternehmen verheerend sein, die auf ihre Online-Präsenz angewiesen sind.

Rufschädigung und Wettbewerbsverdrängung

DDoS-Angriffe können auch dazu verwendet werden, den Ruf eines Unternehmens zu schädigen. Wenn ein Unternehmen während eines Angriffs offline ist, schreckt das potenzielle Kunden ab. Es schadet auch der Glaubwürdigkeit. In wettbewerbsintensiven Branchen setzen einige Akteure DDoS-Angriffe ein. So versuchen sie, Konkurrenten zu schwächen oder deren Marktanteile zu verringern.

Politische oder soziale Botschaften

Manchmal sind DDoS-Angriffe ein Werkzeug des Aktivismus. Gruppen, die für soziale oder politische Veränderungen kämpfen, nutzen DDoS-Attacken, um auf ihre Anliegen aufmerksam zu machen. Diese „Hacktivisten“ sehen ihre Aktionen als Protest. Oft bewegen sie sich dabei in rechtlichen und ethischen Grauzonen.

Ablenkung für andere Angriffe

DDoS kann auch als Ablenkung verwendet werden, um andere, subtilere Angriffe durchzuführen. Während die IT-Abteilung eine DDoS-Attacke abwehrt, können Angreifer ins Netzwerk eindringen und Daten stehlen. Diese Taktik unterstreicht die Notwendigkeit eines ganzheitlichen Sicherheitsansatzes, der DDoS-Schutz nicht isoliert betrachtet.

Testen von Schwachstellen

Ein weiterer Grund für DDoS-Angriffe ist, die Verteidigungsmechanismen eines Unternehmens zu testen. Cyberkriminelle nutzen DDoS-Angriffe, um zu sehen, wie gut ein Unternehmen auf solche Bedrohungen reagiert. Sie suchen auch nach möglichen Sicherheitslücken.

09. Was sind die Folgen eines Angriffs?

Ein Cyberangriff schadet Unternehmen und Institutionen immer, egal wie er durchgeführt wird. An den Folgen leiden betroffene Organisationen noch lange Zeit später. Eine effiziente DDoS-Abwehr ist deshalb äußerst wichtig.

Wirtschaftliche Schäden

Wenige Minuten offline sein kostet schnell mehrere tausend Euro. Entgangene Gewinne und verpuffte Marketing-Budgets sind nur ein Teil der finanziellen Schäden.

Imageschäden

Nach einem erfolgreichen DDoS-Angriff ist der Reputationsverlust unkalkulierbar groß. Der Wiederaufbau kostet viele Ressourcen und kann Jahre dauern.

Datendiebstahl

Während eines DDoS-Angriffs funktionieren die Systeme nicht mehr in der gewohnten Form. Unter Hoch- bzw. Überlast werden manche Systeme plötzlich angreifbar und eröffnen neue Angriffsvektoren.

10

So lassen sich DDoS-Angriffe abwehren

Für die DDoS-Mitigation oder DDoS-Protection ist der Einsatz spezieller Schutztechnologien erforderlich. Diese sind sowohl als Appliance für den Einsatz on premises sowie auch als SaaS-Dienstleistung erhältlich. Die letzte Variante ist nicht durch die verfügbare Bandbreite des Anschlusses gedrosselt. Daher kann sie flexibler eingesetzt werden. DDoS-Schutzlösungen filtern den eingehenden Traffic. Sie unterscheiden zwischen gültigen Anfragen und schädlichen Zugriffen. Unternehmen, die oft DDoS-Attacken erleben, halten ihre DDoS-Prävention ständig aktiv. Andere nutzen die Lösungen nur bei Bedarf, um Aufwand und Kosten zu senken.

Mehr über die Myra DDoS Protection erfahren

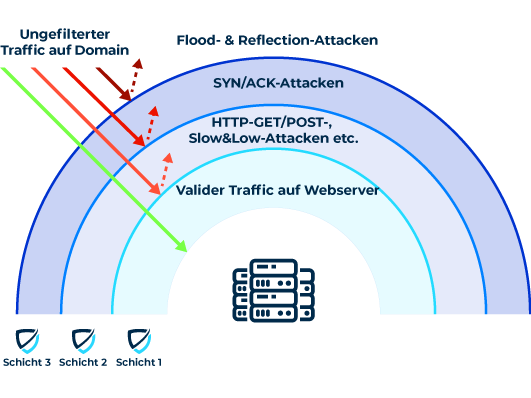

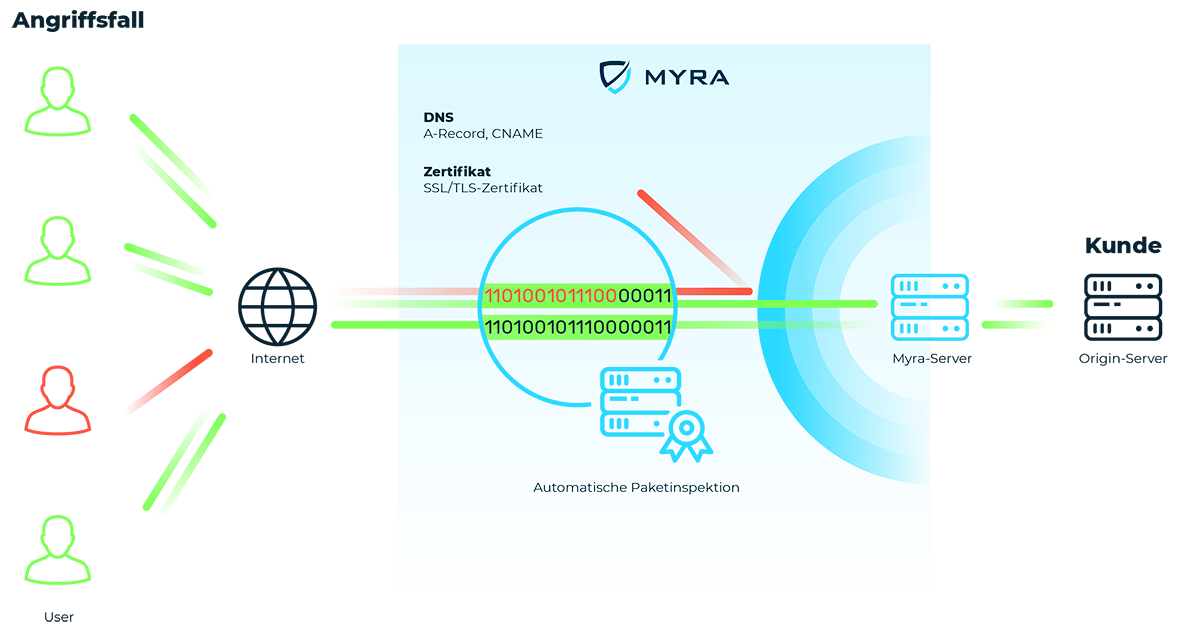

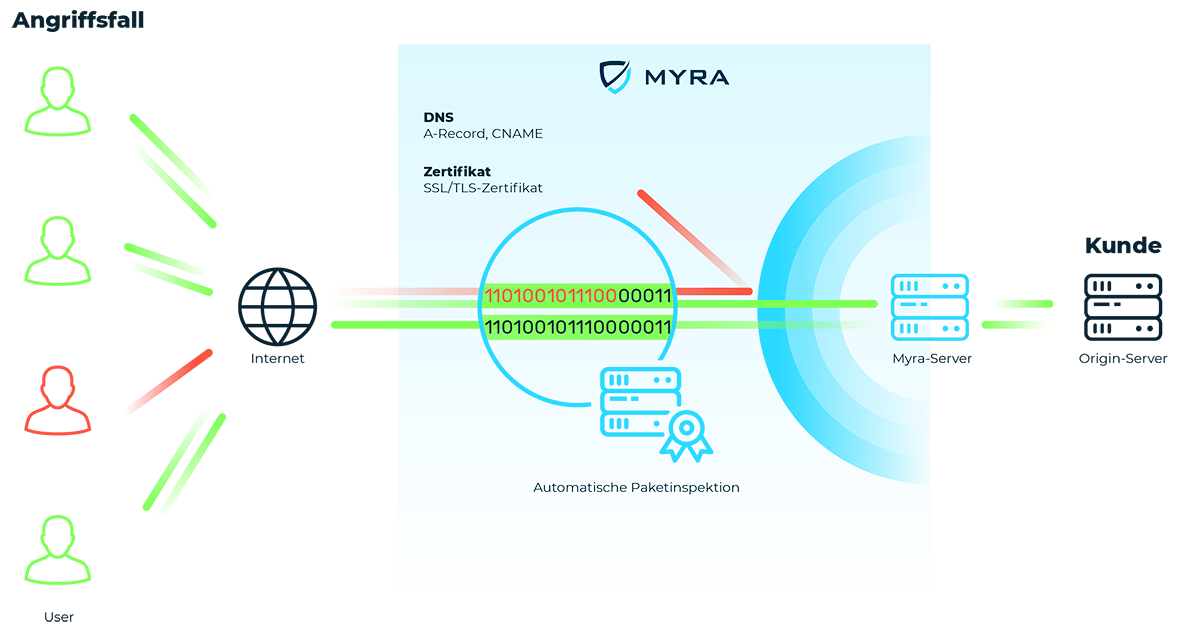

DDoS-Schutz auf der Anwendungsschicht

Schädliche Traffic-Ströme werden durch die mehrstufigen Filterschichten des DDoS-Schutzes abgewehrt. Valide Anfragen hingegen erreichen Ihre Infrastruktur weiterhin wie gewohnt über einen redundanten HTTP/S-Reverse-Proxy.

DDoS-Schutz auf der Anwendungsschicht

Schädliche Traffic-Ströme werden durch die mehrstufigen Filterschichten des DDoS-Schutzes abgewehrt. Valide Anfragen hingegen erreichen Ihre Infrastruktur weiterhin wie gewohnt über einen redundanten HTTP/S-Reverse-Proxy.

12

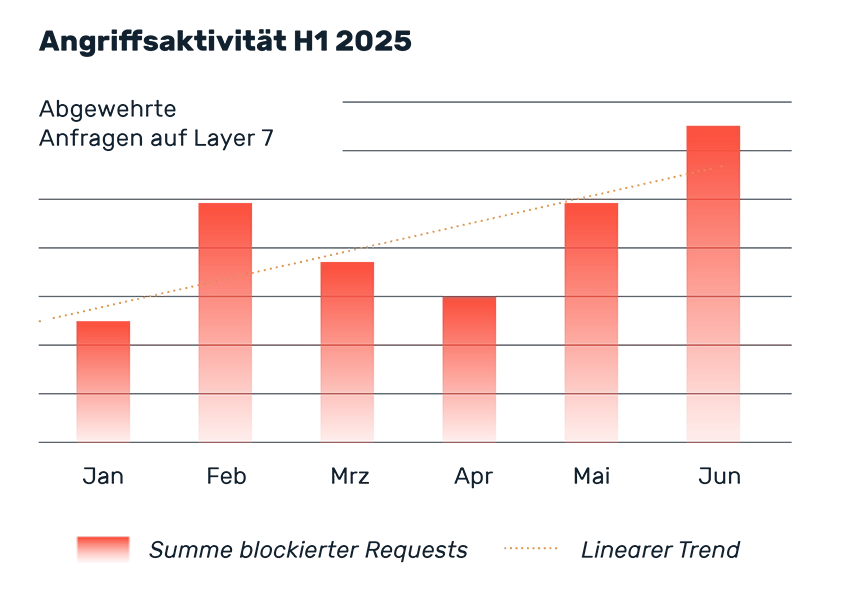

Evolution der DDoS-Angriffe

DDoS-Angriffe werden immer intensiver, spezialisierter und automatisierter. Früher waren DDoS-Attacken einfach auf Datenüberflutung ausgelegt. Heute sind es technisch hoch entwickelte, automatisierte Multi-Vektor-Angriffe.

Hier sind drei relevantesten DDoS-Trends im Überblick:

1. Technologische Entwicklung und Eskalation

Die zuletzt aufgetretenen Rekordangriffe mit Lastspitzen bis zu 11,5 TBit/s zeigen, wie sehr das Niveau gestiegen ist. Moderne Angriffe nutzen verschiedene Methoden, um Schutzmechanismen zu umgehen und maximale Auswirkung zu erzielen. Typische Vorgehensweisen sind zum Beispiel Reflektions- und Verstärkungstechniken (z. B. über offene DNS- oder NTP-Dienste) oder Carpet-Bombing. Dabei werden viele Ports gleichzeitig überlastet.

2. KI und Automatisierung

Künstliche Intelligenz spielt eine zentrale Rolle, wenn es um Angriffe geht. Mit Hilfe von KI-Werkzeugen können Angreifer Schwachstellen finden und ihre Angriffe an die Verteidigung des Ziels anpassen. Botnetze bestehen oft aus tausenden Geräten wie IoT-, Server- und Router-Geräten. Sie sind die technische Basis für Gigabit- und Terabit-Angriffe.

3. DDoS-as-a-Service

Ein weiterer Trend ist DDoS-as-a-Service. Dieser ermöglicht auch technisch wenig versierten Akteuren komplexe und skalierbare Angriffe. Politisch motivierte Angriffe, Hacktivismus und Angriffe auf kritische Infrastrukturen und Finanzdienstleister nehmen aufgrund von DDoS-as-a-Service deutlich zu.

Grundsätzliche Wirkung und Herausforderung von DDoS

Es gibt immer mehr Angriffe. Sie werden immer größer und dauern immer länger. Die massivsten Angriffe überschreiten bereits die Marke von 10 TBit/s. Sie erreichen eine Pakerate im Multi-Milliardenbereich. Die Angriffe verlaufen oft orchestriert in Wellen, die mehrere Tage oder Wochen andauern. Das Ziel sind neben Webseiten jetzt auch APIs, Authentifizierungsserver und Backend-Infrastrukturen. Das führt zu großen Störungen und Dienstunterbrechungen.

Die Angriffstechnik wird immer besser. Deshalb reicht es nicht mehr, wenn man sich nur reaktiv schützt. Es geht darum, sich gegen Angriffe zu wappnen und die Sicherheit immer weiter zu verbessern. So können Unternehmen und Infrastrukturen besser mit den Gefahren aus dem Internet umgehen.

13

KI-Botnetze und KI-Operatoren verschärfen DDoS-Risiko

Die breite Verfügbarkeit von Large Language Modellen (LLM) und anderen KI-Lösungen verschärft die Cyberbedrohung. Angreifer nutzen diese Technologien, um DDoS-Angriffe zu tarnen. Sie passen ihre Methoden an die bestehenden Verteidigungen an. Außerdem suchen sie gezielt nach Schwachstellen in Anwendungen und Infrastrukturen.

Durch den Einsatz KI-gestützter Angriffswerkzeuge verschärft sich die DDoS-Bedrohungslage immens. Cyberkriminelle nutzen zunehmend KI-optimierte Verstärkungsangriffe (Intelligent Amplification Attacks), um sicherzustellen, dass Attacken mit minimalem Ressourceneinsatz eine maximale Wirkung entfalten – beispielsweise durch die dynamische Anpassung der Angriffsvektoren in Sekundenschnelle. Darüber hinaus profitieren Cyberakteure beim Einsatz KI-gestützter Lösungen durch eine weitgehend automatisierte und effizientere Orchestrierung von Angriffen, Botnetzen und Angriffsvektoren.

Intelligente Angriffssysteme sind zudem in der Lage, Abwehrmechanismen wie Rate Limiting und Firewalls gezielt zu umgehen. Sie erkennen Schwachstellen und passen ihre Angriffsmuster flexibel an, was die Entwicklung auto-evasiver Angriffstaktiken ermöglicht. Außerdem lassen sich besonders komplexe und schwer erkennbare Angriffe realisieren, die klassische Schutzmaßnahmen zunehmend aushebeln. Nicht zuletzt sorgt KI für ein autonomes und effektives Management von Botnetzen, wodurch deren Widerstandsfähigkeit und Angriffspotenzial signifikant gesteigert werden

Häufige Fragen zu DDoS Angriffen

DDoS steht für Distributed Denial of Service. Diese Cyberangriffe verursachen Verzögerungen und Ausfälle von Webseiten durch künstliche Anfragen. Im Gegensatz zu herkömmlichen DoS-Attacken kommt der schädliche Traffic bei DDoS aus verschiedenen Quellen, meist aus einem großen Botnetz. Das macht die Abwehr schwieriger.

Über den Autor

Stefan Bordel

Senior Editor

Über den Autor

Stefan Bordel ist seit 2020 als Editor und Technischer Redakteur bei Myra Security tätig. In dieser Funktion ist er für die Erstellung und Pflege von Website-Inhalten, Berichten, Whitepapers, Social-Media-Inhalten und Dokumentationen verantwortlich. Diese Rolle ermöglicht es ihm, seine umfangreiche Erfahrung im IT-Journalismus und sein technisches Wissen bei einem innovativen Unternehmen für Cybersicherheit einzubringen. Zuvor war Stefan 7 Jahre beim Ebner Verlag (ehemals Neue Mediengesellschaft Ulm) tätig und wechselte nach seinem Einstieg bei Telecom Handel in die Online-Redaktion von com! professional. Erste journalistische Erfahrungen sammelte er im Rahmen verschiedener Praktika, unter anderem bei der IT-Website Chip Online. Der überzeugte Linux-Anwender verfolgt die IT-Szene sowohl privat als auch beruflich aus nächster Nähe.