Neu: Flexible Service-Kontingente für die Myra WAF. Jetzt mehr erfahren!

Home>

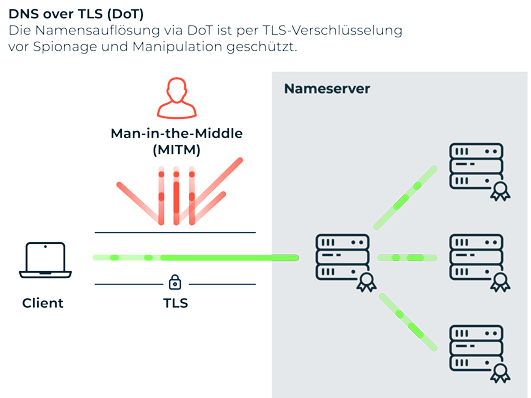

DNS over TLS

03

Wovor schützt DNS over TLS?

Das Bedrohungspotenzial von DNS-basierten Angriffen zeigte sich etwa im Jahr 2019, als die Internetverwaltung ICANN (Internet Corporation for Assigned Names and Numbers) eindringlich vor einer globalen DNS-Hijacking-Kampagne warnte. Von dem Angriff waren dutzende Domains von Regierungs-, Telekommunikations- und Internet-Infrastruktur-Organisationen in Europa, Nordamerika, Nordafrika sowie im Nahen Osten betroffen. Hinter den Attacken sollen Akteure mit staatlichem Hintergrund gestanden haben, die primär politische Ziele verfolgten.

05

Welche Alternativen zu DNS over TLS gibt es?

DoT ist nicht die einzige Möglichkeit, um DNS-Abfragen abzusichern. Über die Jahre hat sich eine ganze Reihe an Standards und Erweiterungen entwickelt, die zur Authentifizierung und/oder Verschlüsselung von DNS dienen. Hier eine Auswahl der gängigsten Lösungen im Überblick:

DNS over HTTPS

DNS over HTTPS (DoH) ist neben DoT aktuell eine der gebräuchlichsten Lösungen zur DNS-Verschlüsselung. Bei DoH werden DNS-Anfragen und Antworten im abgesicherten Webseiten-Protokoll HTTPS über Port 443 versendet. Hierdurch sind die Übertragungen nicht mehr von herkömmlichem Traffic der Websites zu unterscheiden, was eine gezielte Blockade der Technologie, etwa durch den Netzbetreiber, verhindert. Im Vergleich zur herkömmlichen DNS-Namensauflösung ist auch DoH weniger performant. DoH wurde von der IETF im Jahr 2018 als RFC 8484 standardisiert.

DNS over QUIC

DNS over QUIC (DoQ) ist ein neuartiges Protokoll, das derzeit von der IETF standardisiert wird. DoQ will die Vorzüge einer verschlüsselten Namensauflösung mit kurzen Latenzzeiten kombinieren. Für einen performante Datentransfer verwendet DoQ das junge QUIC-Protokoll, das auch in HTTP/3 zum Einsatz kommt und zur Absicherung auf TLS 1.3 setzt.

DNSCrypt

Auch DNSCrypt ist ein Protokoll, das zur Verschlüsselung, Authentifizierung und optional Anonymisierung der Kommunikation zwischen DNS-Client und DNS-Resolver zum Einsatz kommt. Dabei wird der Datenverkehr zum DNS-Resolver über eine asymmetrische Verschlüsselung über Curve25519 gesichert. Standardmäßig verwendet DNSCrypt den Port 443. Zur Anonymisierung der DNS-Anfragen kann DNSCrypt mit der Anonymized-DNS-Technologie erweitert werden, die auch zu den anderen verschlüsselten Protokollen kompatibel ist, aber laut eigenen Angaben mit DNSCrypt am einfachsten und effizientesten umzusetzen ist.

DNSSEC

DNSSEC ist eine Sicherheitserweiterung, die bei der Namensauflösung für die Quellenauthentisierung sorgt. Über die Technologie lässt sich die Integrität von Webservern und den damit aufgebauten Verbindungen validieren. So wird sichergestellt, dass eine spezifische Domain auch wirklich dem korrekten Webserver zugeordnet wird. Sabotageversuche können dadurch aufgedeckt und vereitelt werden. Daneben kann mittels DNSSEC auch die Integrität der digitalen Kommunikation via E-Mail oder VoIP abgesichert werden. Im Gegensatz zu DoT, DoH oder DNSCrypt verschlüsselt DNSSEC die Namensauflösung nicht, der Fokus liegt hier einzig auf der Integritätsprüfung, um schadhafte Manipulation auszuschließen.

Über den Autor

Björn Greif

Senior Editor

Über den Autor

Björn Greif startete seine Redakteurskarriere 2006 beim IT-Nachrichtenportal ZDNet. 10 Jahre und exakt 12.693 Artikel später engagierte er sich beim deutschen Start-up Cliqz für mehr Privatsphäre und Datenschutz im Web. Vom Datenschutz zur IT-Sicherheit war es dann nur noch ein kleiner Schritt: Seit 2020 schreibt Björn bei Myra über die neusten Trends und Entwicklungen in der Welt der Cybersecurity.